RMF를 활용한 정보보호 관리제도 발전 방안

Copyright ⓒ 2022 The Digital Contents Society

This is an Open Access article distributed under the terms of the Creative Commons Attribution Non-CommercialLicense(http://creativecommons.org/licenses/by-nc/3.0/) which permits unrestricted non-commercial use, distribution, and reproduction in any medium, provided the original work is properly cited.

초록

사이버 위협이 점차 증가하면서 정보보호 제도 또한 발맞추어 발전해왔다. 국내에서는 ISMS, PIMS 등 여러 유사한 제도들이 통합되어 ISMS-P 인증제도로 발전하였고, 미국에서는 연방정보보호관리법이 제정되고 RMF(Risk Management Framework) 제도가 탄생하였다. RMF는 시스템 수명주기 전 단계 보안을 적용한 체계화된 제도이다. 반면에, 정보통신망법에서 명시하는 국내 정보보호 관리제도는 보안적용 시점이 각기 다르다. 정보보호 사전점검 제도는 시스템 개발부터 운영 전까지, ISMS-P 인증제도는 운영부터 폐기단계까지 적용하며 적용대상도 다르기 때문에 체계적 관리가 미흡하며 비효율적이다. 이에 본 연구에서는 국내 정보보호 제도의 통합과 주요정보통신기반시설까지 의무인증대상 확대, 이를 제도화하기 위한 법률 개정을 제안한다.

Abstract

As cyber threats gradually increase, information protection systems have also developed in line with each other. In Korea, several similar systems such as ISMS and PIMS were integrated and developed into ISMS-P certification systems, and in the United States, the Federal Information Protection Management Act was enacted and the Risk Management Framework (RMF) system was born. RMF is a systematic system that applies pre-system life cycle security. On the other hand, the domestic information protection management system specified in the Information and Communication Network Act has different security application points. The information protection pre-inspection system applies from system development to operation, and the ISMS-P certification system applies from operation to disposal stage, and systematic management is insufficient and inefficient because the targets are different. Therefore, this study proposes an amendment to the law to integrate the domestic information protection system, expand the subject of mandatory certification to major information and communication infrastructure, and institutionalize it.

Keywords:

RMF, ISMS-P, Pre-inspection of information protection, Cyber Threats, Cybersecurity키워드:

정보보호 사전점검, 사이버 위협, 사이버 보안Ⅰ. 서 론

오늘날 우리 사회는 정보통신기술 발전으로 민간, 공공, 국방 등 사회 전 분야에서 정보통신시스템에 대한 의존도가 높아지고 있다. 또한 인공지능, 빅데이터, 5G 등 더 빠르고 정교하게 정보통신기술을 사용하도록 발전이 심화되고 있는데 이에 비례하여 사이버 위협도 고도화ㆍ지능화되고 있다.

세계는 사이버 위협에 대비하여 다양한 측면에서 대비하고 대응 방안을 발전시켜왔는데 기술적으로는 성능이 개선된 보안 장비 및 소프트웨어 개발, 정책적으로는 제도 및 프레임워크, 아키텍처 등을 개발하여 적용하고 지속 개선해 가고 있다. 시대가 바뀌고 기술이 고도화됨에 따라 정보보호의 개념도 달라지고 있다. 과거에는 성능이 좋은 Antivirus를 개발하거나 방화벽의 세대를 진화 시키는 등 현상에 집중한 반면 이에 더해 현대의 정보보호는 전체적인 시각에서 원인을 분석하고 해결하려는 노력을 하고 있다. 예를 들면 판매 제품의 생산, 유통, 유지에 요구되는 하드웨어 및 소프트웨어 모든 과정에 보안을 접목한 공급망 보안이나 과거, 위협을 원천 차단하는 개념에서 감당 가능한 수준의 위험을 수용하는 개념으로 진화한 위험관리 프레임워크 등 효과적이고 효율적으로 영역을 확장해 나가고 있다.

국내에서도 국제 정보보호 표준인 ISO/IEC 27001에 기반을 둔 ISMS-P 인증제도를 마련하는 등 정보보호 정책과 제도를 개선하면서 많은 발전을 이루었고 현재도 진행 중이다. 그러나 현재 국내 보안제도는 시스템 생명주기 전 단계 보안을 접목하는 등 새롭게 변화된 사이버보안 패러다임을 적극적으로 받아들이지 못 하는 상황이다.

이에, 본 연구에서는 2장에서 RMF(Risk Management Framework)를 다룬 관련 연구를 분석하고 3장에서는 RMF 제도의 구조 및 특징, CSF(Cyber Security Framework)와의 상관관계 등을 연구하고 이어서 국내 법률에서 정하는 정보보호 사전점검 제도 및 ISMS-P(Personal Information & Information Security Management System) 인증제도의 전반적인 내용을 연구, 이를 바탕으로 4장에서는 RMF와 국내 정보보호 관리제도를 비교 분석하여 제도 통합, 대상 확대 등을 제시하겠다. 본 연구에서는 하루가 다르게 고도화되는 위협에 대응하도록 새로운 사이버보안 패러다임을 적용한 정보보호 관리제도를 제안함으로써 국가 사이버보안 역량을 향상을 도모하고자 한다.

Ⅱ. 관련 연구

국내에서 RMF와 관련된 연구는 활발히 이루어지지 않았다. 공개된 연구를 살펴보면 ‘국방획득체계 RMF 프로세스 적용방안 연구’, ‘한국군에 RMF 적용방안 연구’, ‘국내 무기체계에 대한 RMF 적용 실 사례 연구’ 등 대부분 RMF를 우리 軍에 적용하는 주제로 접근하였다. ‘국방획득체계 RMF 프로세스 적용방안 연구’는 RMF 제도, NIST 및 DOD 기준 문서를 분석하여 韓-美 국방획득체계의 기술 · 관리 검토(SETR)와 연구개발 수명주기에 맞춰 적용하는 것과 관련 법령 및 규정 개정 소요를 제안하였다. ‘한국군에 RMF 적용방안 연구’는 우리 軍에 RMF 적용을 위한 조직과 필요 사항들을 구축하기 위한 방안을 제시하였는데 국방 RMF MKS(Military Knowledge Service) 체계 구축, 조직 구성, 전문가 양성, 한미 협력 등을 제안하고 있다.

살펴본 연구 이외에도 국방에 RMF를 실적용하기 위한 연구와 노력들이 이루어지고 있다. ’19년 美 국방부는 미군 정보연동 동맹국의 무기·정보체계 대상 RMF 확대 적용을 추진하였고 국방부는 이에 대응하기 위해 ’20년 군사안보지원사령부 중심으로 ‘한국형 RMF 제도 개발 TF’를 발족하여 1년 여 간의 기간에 사이버보안 위험관리 훈령, 보안통제항목, 통제항목 평가방법 등 우리 국방환경에 맞는 여러 연구 결과를 산출하였고 이를 적용하기 위해 단계적으로 추진하고 있다.

Ⅲ. RMF 및 국내 정보보호 관리제도 분석

3-1 RMF 개요 및 목적

RMF는 ’02년 제정된 미국의 연방정보보호관리법(Federal Information Security Management Act, 이하 FISMA)에 따른 법적 책임을 강화하기 위해 미국표준기술연구소(National Institute of Standard and Technology, 이하 NIST)에서 개발된 시스템 수명주기 접근방식의 정보 시스템 및 조직을 위한 위험 관리 프레임워크이다. RMF는 복잡하고 정교한 위협, 진화하는 임무 및 비즈니스 기능, 변화하는 시스템 및 조직 취약성이 있는 다양한 환경에서 보안 및 개인 정보보호 위험을 효과적으로 관리하기 위한 유연한 접근 방식을 제공한다. RMF는 미 연방 정부 및 군에서 의무적으로 사용하고 있으며 기업, 산업, 학계 등 비연방 조직에도 적용할 수 있다. 따라서 주 정부와 민간 부문은 자발적으로 RMF를 사용하는 것을 권하고 있다.

RMF는 적절한 위험 대응 전략의 구현을 통해 시스템 관련 보안 및 개인정보보호 위험관리가 고위 지도부가 수립한 조직 및 위험 관리 전략의 목표와 일치하도록 보장하고 투명성과 추적 가능성을 지원하여 일관되고 지속적인 권한을 부여하도록 결정하는데 도움이 되도록 하는데 목적이 있다. 또한 엔터프라이즈 아키텍처, 시스템 수명주기, 획득 프로세스 등에 대한 보안과 개인정보 요구사항 및 제어기능의 통합을 촉진하고 연방기관 중요 인프라에 대한 사이버보안 개선을 위한 프레임워크(NIST CSF)의 구현을 촉진한다.

3-2 RMF 단계 및 구조

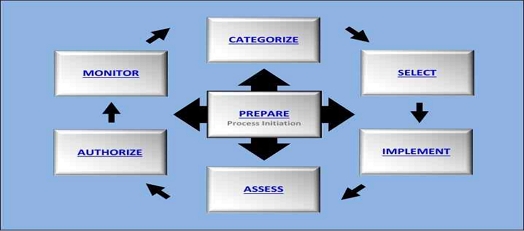

RMF는 총 7단계로 이루어지며 그림 1.과 같다.

⓪ Prepare(준비 단계) : 보안 및 개인정보 위험을 관리하기 위한 계획을 수립하고 우선순위를 설정하여 조직 및 시스템 차원의 관점에서 RMF를 준비한다.

① Categorize(분류 단계) : 손실의 영향 분석을 기반으로 시스템에서 처리, 저장 및 전송되는 정보를 분류한다.

② Select(선정 단계) : 시스템에 대한 초기 통제항목 세트 및 위험 평가를 기반으로 위험을 허용 가능한 수준으로 줄이기 위해 필요한 경우 통제항목을 조정하여 선정한다.

③ Implement(구현 단계) : 통제항목과 시스템 및 작동 환경 내에서 통제항목이 어떻게 사용되는지 구현하는 단계이다.

④ Assess(평가 단계) : 통제항목이 올바르게 구현되고 의도된 대로 작동하며 보안 및 개인정보 요구 사항의 충족과 관련하여 원하는 결과 산출 여부를 평가하는 단계이다.

⑤ Authorize(인가 단계) : 조직 운영 및 자산, 개인, 기타 조직 및 국가에 대한 위험이 허용가능 수준이라는 결정에 기초하여 시스템을 인가하는 단계이다.

⑥ Monitor(모니터링 단계) : 통제항목 효과 평가, 시스템 및 운영 환경의 변경사항 문서화, 위험 평가 및 영향 분석 수행, 시스템의 보안 및 개인정보 보호와 관련된 보고 등을 지속적으로 실시하는 단계이다.

RMF 각 단계에는 구체적으로 수행해야할 과제들이 정의 되어있다.

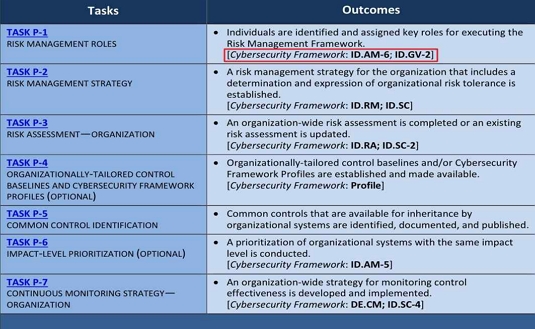

그림 2.는 RMF 준비 단계의 과제이다. 준비 단계만 조직 수준과 시스템 수준으로 나누어 과제를 설정하고 있으며 각 단계는 단일 과제표가 존재한다. 각 과제의 수는 준비 단계 25개, 분류 단계 3개, 선택 단계 6개, 구현 단계 2개, 평가 단계 6개, 인가 단계 5개, 모니터링 단계 7개 등 총 54개로 구성되며 각 과제별로 요구되는 문서, 예상 결과물, 주요 책임자, 지원 역할자, 해당되는 시스템 개발 수명주기 단계, 설명과 참조문서를 포함한다.

3-3 CSF와 상관 관계

CSF(Cyber Security Framework)는 '14년 제정된 미국 사이버보안 강화법(Cybersecurity Enhancement Act of 2014)에 의해 NIST에서 만들어진 프레임워크로 사이버보안 위험을 줄이기 위한 조치를 식별하고 우선 순위를 지정하는 데 사용할 수 있으며 해당 위험을 관리하기 위한 정책 및 기술적 접근 방식을 조정하는 도구이다. CSF는 사이버보안 위험을 관리하기 위한 위험 기반 접근 방식이며 프레임워크 핵심구조, 구현계층, 프로필, 세 부분으로 구성된다.

CSF는 기존의 조직이 수행하던 위험관리 프로세스 및 사이버 보안 프로그램을 대체하지 않고 보완하는 기능을 한다. 조직은 현재 프로세스를 사용하고 프레임워크를 활용하여 사이버보안 위험 관리를 강화하거나 기존 사이버보안 프로그램이 없는 조직은 CSF를 참조하여 구축할 수 있다. 그러므로 CSF는 RMF의 보완적 성격을 띄며 그림 2.를 보면(빨간 네모박스 표기) RMF 단계별 과제를 수행할 때 CSF를 참고하도록 명시하고 있다.

3-4 RMF 특징

보안 및 개인정보보호 요구사항이 시스템 설계 초기에 반영되지 않는다면 조직은 보안 및 개인 정보보호 문제를 해결하기 위해 시스템 수명주기 후반에 상당한 비용을 지출할 수 있다. 보안 및 개인정보보호 요구 사항이 시스템 수명주기 초기에 정의되고 다른 시스템 요구 사항과 통합되면 결과적으로 시스템이 결함을 덜 가지게 되므로 미래에 악용될 수 있는 개인정보보호 위험이나 보안 취약점이 줄어든다.

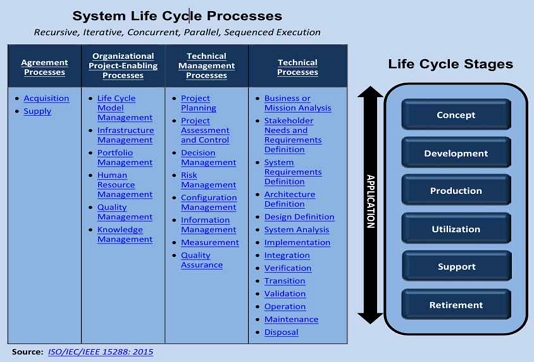

RMF는 상기 장점으로 시스템 수명주기에 따르는 보안을 실행하도록 프로세스를 설계했으며 이전 위험관리 프레임 워크 대비 가장 큰 특징 중 하나이다. 시스템 수명주기는 ISO / IEC 15288에 표준화 되어있으며 NIST SP 800-160(Systems Security Engineering)에도 내용이 포함되어있다.

기존에는 NIST SP 800-64(Security Considerations in the System Development Life Cycle)에 시스템 수명주기의 보안 고려사항을 정의하고 있었지만 2019년 5월 NIST SP 800-64는 철회되었고 800-160에 내용이 포함되었다.

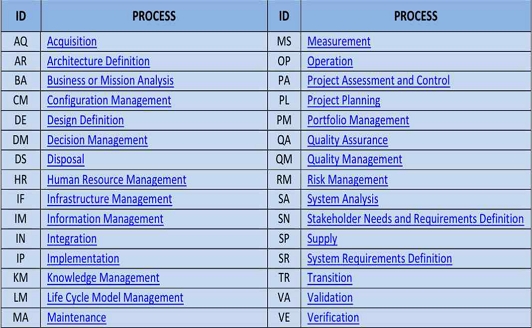

그림 5.에서 보는 바와 같이 각 시스템 수명주기 프로세스의 보안 활동 및 작업은 두문자와 숫자 지정을 사용하여 고유하게 식별된다. 예를 들면 품질 관리 프로세스는 QM으로 지정되고 하위에 QM-1, QM-1.1 등 단계적이며 세부적으로 정의된다.

이렇듯 RMF는 사이버보안 프레임워크와 보완적이면서 시스템 수명주기의 각 단계에 보안을 접목하여 작동하는 특징이 있으며 이런 점에서 우리나라 정보보호 관리제도와는 다른 면을 지니고 있다.

3-5 법률에서 정하는 국내 정보보호 관리제도

국내 정보보호 관리제도는 민관군 각기 다른 제도를 운영 중이며 본 연구에서는 대상 제도를 법률에서 명시하는 제도로 선정하였다. 정보보호와 관련된 법률은 크게 ‘정보통신망 이용촉진 및 정보보호 등에 관한 법률’, ‘정보통신기반 보호법’, ‘개인정보 보호법’ 등이 존재하지만 그 중 대표 격인 ‘정보통신망 이용촉진 및 정보보호 등에 관한 법률’(이하 정보통신망법)에서 정하는 정보보호 제도를 기준으로 분석하고 발전 방안을 제시하겠다. 정보통신망법에서 정하는 정보보호제도는 크게 두 가지인데 첫째, 제45조의2(정보보호 사전점검)와 제47조(정보보호 관리체계의 인증)이다.

3-6 정보보호 사전점검 제도

정보시스템 사용이 대폭 활성화 되면서 신규 IT서비스를 위한 시스템 구축 시 보안 취약점 발생 가능성이 증가하고 있으나 이에 상응하는 예방차원의 선행투자는 미흡한 실정이다. 또한 신규 IT서비스는 이용자의 서비스 접근 편의성을 제공하나 기존 서비스 대비 다양한 보안위협 및 취약점에 노출되어 침해사고 발생 가능성이 높기 때문에 안전한 시스템을 구축하고 안정적인 IT서비스 제공이 필요하다. 정보보호 사전점검 제도는 상기 목적으로 ’2013년부터 시행하고 있는 제도이다. 즉, 법률에 따라 IT서비스의 구축 단계에서 정보보호 위협 및 취약점 분석·위험분석 등의 절차를 통해 사전에 취약점을 제거하고 보호대책을 수립하는 일련의 보안 컨설팅 활동이다.

정보보호 사전점검 수행 대상은 과학기술정보통신부장관의 인가ㆍ허가를 받거나 등록ㆍ신고를 하도록 되어 있는 정보통신서비스 또는 전기통신사업이며, 하드웨어ㆍ소프트웨어의 단순한 구입비용을 제외한 정보시스템 구축에 필요한 투자금액이 5억 원 이상인 서비스나 사업을 말한다. 또한 전기통신사업의 발굴ㆍ육성을 위하여 사업비의 전부 또는 일부를 지원하는 서비스도 포함이 된다. 그러나 법률에서는 상기 조건에 부합하는 대상이라도 정보보호 사전 점검 수행은 의무가 아닌 권고로 정하고 있다.

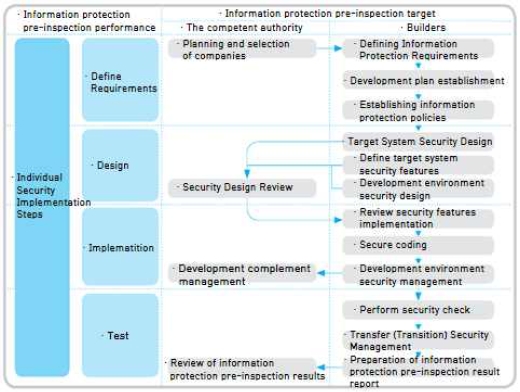

정보보호 사전점검은 서면점검, 현장점검 또는 원격점검의 방법으로 진행되며 세부수행절차는 1. 요구사항정의, 2. 설계, 3. 구현, 4. 테스트이다. 시스템 구축 사업자는 정보보호 요구사항을 정의하고 보안 설계 및 기능을 구현하여 보안점검 후 결과 보고서 작성까지 시스템 개발부터 구현까지 단계를 포함하고 있다. 앞서 분석한 RMF 제도와 비교 시 7단계 중 0(준비)~4단계(평가)까지만 존재한다. 사전점검 수행은 정보통신망법 시행령 제36조의4 제3항에 따라 해당 기관이 직접 실시하거나, 한국인터넷진흥원 또는 외부 전문기관으로 하여금 실시하게 할 수 있는데 외부 전문기관은 일정 자격요건을 갖춰 수행기관 지정 심사를 받아야하며 심사기관 자격 유효기간은 3년이다.

3-7 ISMS-P 인증제도

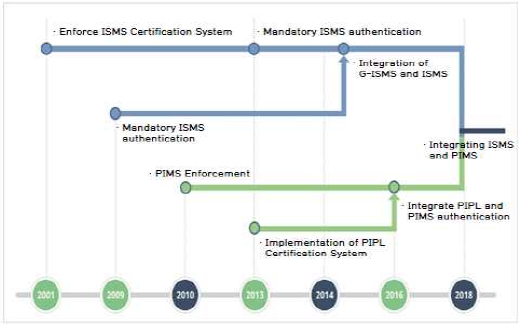

ISMS-P란 Information Security Management System - Personal information의 약자로서 정보보호 및 개인정보보호 관리체계를 뜻한다. 이 제도는 ’18년도에 정보보호 관리체계(ISMS)와 개인 정보보호 관리체계(PIMS) 인증제도가 통합된 제도로서 정보통신망법 제47조(정보보호 관리체계의 인증) 및 개인정보 보호법 제32 조의2(개인정보 보호 인증)에 법률적 기반을 두고 있다. 시행 목적은 일회성 정보보호 대책에서 벗어나 체계적, 종합적인 정보보호 관리체계를 구현함으로써 기업의 정보보호 및 개인정보보호 관리수준을 향상시키기 위함이며 국내에 2001년에 ISMS제도가 도입되고 여러 제도와 통합되는 등 많은 변천의 과정을 가지고 있다.

ISMS 인증제도는 2001년에 ISO/IEC 27001(국제 표준화 기구에서 제정한 정보보호 관리체계에 대한 요구사항을 규정한 국제 표준)을 기반으로 국내 환경에 맞게 모델을 개발하여 도입하였으며 2013년에 일정 기준에 해당하는 기업들은 ISMS 인증을 의무적으로 받도록 정보통신망법이 개정되었는데 기업들의 부담 가중을 줄이고 중복 소요를 줄이고자 유사 제도인 G-ISMS 통합하였고 2018년도에는 개인정보보호 관리체계인 PIMS와 통합해 ISMS-P 인증제도로 거듭나게 되었다. ISMS-P 인증제도 담당기관은 크게 정책, 인증, 심사 기관 등 3단계 체제로 구성되어있다. 법ㆍ제도 개선 및 정책 결정을 하는 정책기관은 과학기술정보통신부와 개인정보보호 위원회이며 인증 및 심사기관을 지정한다. 인증기관은 현재 한국인터넷진흥원(이하 KISA)과 금융보안원으로 지정되어있는데 KISA에서 제도 운영 및 인증품질관리, 인증심사원 양성 및 자격관리, 일반 심사 등의 업무를 수행하며 금융보안원에서는 금융분야 인증심사ㆍ인증서 발급 등을 담당하여 금융분야에 특화되어있다. 이처럼 일정 자격을 갖추어 심사를 통과하면 인증기관으로 지정받아 특정 분야의 인증을 전문기관이 주관할 수 있다. 심사기관은 신청기관이 수립·운영하는 정보보호 체계를 ISMS-P 인증기준에 따라 심사하며, 심사기간에 발견된 결함사항의 보완조치 이행 여부 확인 등 인증심사 업무를 수행한다. 2019년 7월, 한국정보통신진흥협회(KAIT)와 한국정보통신기술협회(TTA)가 ISMS-P 심사기관으로 지정되었고, 2020년 2월 개인정보보호협회(OPA)가 심사기관으로 추가 지정되었다.

ISMS-P 인증기준은 1.관리체계 수립 및 운영(16개), 2.보호대책 요구사항(64개), 3.개인정보 처리 단계별 요구사항(22개) 등 총 102개로 구성되어있으며 개인정보보호 영역을 제외한 ISMS 영역만 인증 받을 시 80개 항목으로 줄어든다. 이는 신청 기관의 신청 종류에 따라 달라진다. 심사 절차는 그림 8.에서 보는 바와 같다. 인증기준에 따라 정보보호 관리체계를 구축하여 운영하는 서비스를 대상으로 ISMS 인증을 신청하고 심사를 거쳐 기준 만족 시 인증서를 발부한다. RMF와 비교 시 5단계(평가) ~ 7단계(모니터링)에 해당하며 ISMS 인증제도는 최초심사 이후 1년 마다 총 2회 사후심사를 받게 되는데 3년 차에 갱신심사를 받으므로 RMF의 모니터링 단계를 갖는다고 볼 수 있다. ISMS 인증제도는 권고 대상만 존재하는 정보보호 사전점검 제도와 달리 의무 인증대상이 존재한다.

ISP(Internet Service Provider), IDC(Internet Data Center), 일정 매출액 기준이 넘는 병원ㆍ학교ㆍ정보통신서비스제공자 및 일평균 이용자 100만 이상인 정보통신서비스 제공자 등이다. 정보보호 사전점검 제도는 신규 IT서비스를 위한 시스템 구축 시 모든 체계가 권고 대상이 되지만 ISMS-P 인증제도는 일부 의무 인증대상을 정해놓고 불이행 시 과태료 부과 등 법률에서 강제하는 바가 있는 것이 큰 차이점이다.

Ⅳ. 제안하는 국내 정보보호 관리제도 발전 방안

4-1 RMF와 국내 정보보호 관리제도 상호 비교 분석

3장과 4장에서 美RMF 제도와 정보통신망법을 근거로 시행되는 국내 정보보호 관리제도 두 가지를 분석하였다. 미국과 우리나라 제도 비교 시 가장 큰 차이점은 시스템 수명주기에 따른 보안 관리 및 제도 준수 의무 여부이다. RMF는 시스템 수명주기에 따라 개발부터 폐기까지 전 단계에 보안요소가 포함되고 연방정부 및 국방부에서 의무적으로 사용된다. 우리나라는 그동안 시행된 각 정보보호 관리제도의 시작 시기가 상이하고 제도 주관 부서가 다르다보니 일원화된 제도로 발전하지 못 했다. 일부 중복된 제도가 ISMS-P 인증제도로 통합되긴 했지만 RMF의 평가ㆍ인가단계 수준으로 전 시스템 수명주기를 포함하지 않는다.

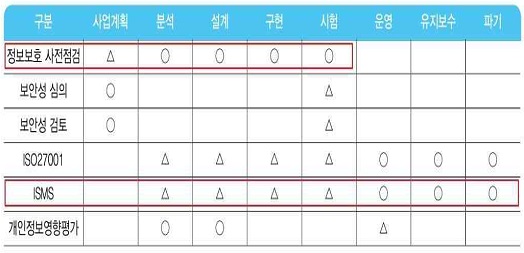

그림 9.에서 보는 바와 같이 정보보호 사전점검제도는 분석(RMF 2단계)부터 시험(RMF 5단계)까지 존재하고 ISMS-P 인증제도는 운영(RMF 6단계)부터 유지보수(RMF 7단계)까지 존재하여 사업 계획부터 폐기까지 전 시스템 수명주기 단계 중에서 각 제도가 일부만 만족하여 일원화된 제도 운영이 제한되며 대상이 달라 연속적으로 보안관리가 되지 않는 실정이다. 또한 정보보호 사전점검 제도는 권고일 뿐이며 법적 강제사항이 아니기 때문에 ISMS-P 인증대상의 정보시스템일지라 하더라도 개발 초기부터 보안 관리를 수행할 법적 의무는 없다. 결론적으로 국내 정보보호 제도는 제도마다 대상, 준수 의무, 적용되는 시스템 개발 수명주기 단계도 모두 상이한 실정이다. 이런 체계는 비효율적이며 보안관리 측면에서도 효과가 상대적으로 저조하여 재정비가 필요하다.

4-2 국내 정보보호 관리제도 발전 방안

4.1장까지 RMF와 비교하여 국내 정보보호 제도의 발전과정과 보완해야할 점을 분석하였다. 연구자는 연구 결과를 바탕으로 제도 통합과 의무대상 확대를 통해 정보보호 관리제도 발전방안을 제시한다.

첫째, 국내 정보보호 제도의 통합이 필요하다. 정보보호 사전점검 제도와 ISMS-P 인증제도는 상호 보완적이다. 그림 8.의 시스템 수명주기 상 정보보호 사전점검제도에서 담당하는 단계가 사업계획~시험이면 ISMS-P 인증제도는 운영~폐기까지이다. 두 제도를 통합하고 시스템 전 수명주기에 보안을 접목한 제도로 발전시키는 것이 제도운용 측면에서 효율적이며 정보보호 수준 제고 측면에서도 더 나은 기능을 할 것이라 판단된다.

둘째, 제안하는 통합 정보보호 관리제도에서는 기존 제도의 대상을 포함한 의무대상 확대가 필요하다. 정보통신기반보호법에는 정보통신기반시설을 국가안전보장ㆍ행정ㆍ국방ㆍ치안ㆍ금융ㆍ통신ㆍ운송ㆍ에너지 등의 업무와 관련된 전자적 제어ㆍ관리시스템 및 이에 따른 정보통신망으로 규정하고 있다. 이중에서도 중요한 시설은 중앙행정기관의 장이 전자적 침해행위로부터의 보호가 필요하다고 인정되는 경우 주요정보통신기반시설로 지정하고 있다. 정보통신기반보호법 및 시행령에서는 주요정보통신기반시설의 정보통신망을 보호하기 위해서 보호대책의 수립 및 이행 여부 확인, 정보보호 책임자 지정, 취약점 분석ㆍ평가 등을 명시하고 있지만 개발부터 폐기까지 전 단계 관리되어 정보보호를 수행하고 있지 않다. 중앙행정기관에서 중요도를 인정받아 심의를 거쳐 지정된 주요 정보통신기반시설인만큼 앞서 제안한 통합 정보보호 관리제도 의무 대상으로 지정하여 촘촘한 보안 관리가 필요하다.

셋째, 제도 통합과 의무대상 조정을 위해 법률 개정이 필요하다. 정보보호 사전점검 제도와 ISMS-P 인증제도는 정보통신망법에 기반을 두고 있으며 의무 인증대상도 법률에 명시 되어 있다. 정보통신기반보호법과 연계한 의무인증 대상 확대 및 제도통합을 위해서는 법률 개정을 통한 지원이 필요하다.

Ⅵ. 결 론

국내 정보보호 관리제도 변천사를 살펴보면 현행 제도는 비슷한 제도들이 시행되었다가 폐지 혹은 통합의 방법으로 발전해왔다. 대조적으로 미국은 ’02년 연방정보보호관리법을 제정하여 시스템 수명주기 접근 방식의 정보시스템 및 조직을 위한 Risk Management Framework를 개발하였고 완성 높은 제도가 탄생되어 발전되어왔다. 이런 부분에서 우리나라의 정보보호 관리제도가 벤치마킹해야할 부분들이 있다. 이에 따라, 본 연구는 2장에서 美RMF의 단계, 구조, Cyber Security Framework와 상관관계 등을 분석하였고 3장에서는 우리나라 정보통신망법에서 규정하고 있는 정보보호 사전점검 제도와 ISMS-P 인증제도를 분석하여 4장에서는 미국과 우리나라 정보보호 제도를 비교하고 제도통합, 의무인증대상 확대, 법률 개정 등 크게 3가지 분야로 발전방안을 제시하였다.

‘21년 12월 정부는 미ㆍ중 기술패권 경쟁을 중심으로 신냉전 구도가 펼쳐지며 글로벌 가치 사슬의 재구성이 이루어지고 있다고 판단하고 이에 대처하기 위해 10대 필수전략기술을 발표했다. 여기에는 사이버보안 포함되었는데 정부에서도 그 어느 때보다 사이버보안의 중요성을 인식하고 있으며 이를 실현하기 위해 새로운 사이버보안 패러다임을 적용한 정책의 발전을 통해 더 강한 사이버위협 대응 역량을 갖추어야 할 것이다.

References

-

Hyun-suk Cho, Sung-yong Cha, Seung-joo Kim, "A Case Study on the Application of RMF to Domestic Weapon System", Journal of The Korea Institute of Information Security & Cryptology VOL.29, NO.6, Dec. 2019.

[https://doi.org/10.13089/JKIISC.2019.29.6.1463]

-

Yong seok Lee, Jeong Min Choi, “Research for Application the RMF to the Korean Military” The Journal of Korean Institute of Communications and Information Sciences '20-12 Vol.45 No.12. Dec. 2020.

[https://doi.org/10.7840/kics.2020.45.12.2132]

- Sung Wook Hong, Jae-Pyo Park, "Effective Management of Personal Information & Information Security Management System(ISMS-P) Authentication systems", Journal of the Korea Academia-Industrial cooperation Society Vol. 21, No. 1 pp. 634-640, 2020.

- “NIST Special Publication 800-37 Revision 2 : Risk Management Framework for Information Systems and Organizations”, National Institution of Standards and Technology, Dec 2018

- "NIST Special Publication 800-160 VOLUME 1 : Systems Security Engineering" National Institution of Standards and Technology, Nov 2016

- "NIST Special Publication 800-53 Revision 5 : Security and Privacy Controls for Information Systems and Organizations" National Institution of Standards and Technology, Sep 2020

- "NIST Special Publication 800-64 Revision 2 : Security Considerations in the System Development Life Cycle", National Institution of Standards and Technology, Oct 2008

- "Framework for Improving Critical Infrastructure Cybersecurity" National Institution of Standards and Technology, Apr 2018

- "Information Protection and Personal Information Protection Management System (ISMS-P) Certification Scheme Guide", Korea Internet & Security Agency, Jul 2021

- "Information Protection Pre-inspection Manual" Korea Internet & Security Agency, Feb 2022

- Cyber Security Framework [Internet]. Available: https://www.telos.com/2017/05/tale-of-two-frameworks-nist-csf-and-nist-rmf-confusion/

저자소개

2019년~: 아주대학교 정보통신대학원 사이버보안과

2019년~2021년: 국방부 군사안보지원사령부 국방보안연구소

2022년~현 재: 국방부 군사안보지원사령부 1처 군사보안실

※관심분야 : 사이버보안, RMF(Risk Management Framework) 등

2005년 : 고려대학교 정보보호대학원 공학박사

現) 아주대학교 교수

現) 국가정보원 정보보안 실태 평가위원, 한국전력 정보보안자문위원, 디지털 포렌식 표준화 포럼 자문위원, 원전 사이버보안 워킹그룹 위원, CC인증위원회 위원, 스마트그리드 핵심 보안기술 자문위원, 한국정보보호학회 이사, 한국정보처리학회 이사, 한국디지털포렌식학회 이사 Associate Editor(Seurity and CommunicationNetworks, Wiley) Associate Editor(J.of Parallel,Emergent and Distributed Systems,Taylor and Francis)

2005년~2011년: 삼성전자 통신연구소 / DMC연구소 책임연구원

2004년~2005년: University of Minnesota Research Scholar

※관심분야 : Digital Forensics, Vehicle Security, ICS