시나리오 기법을 이용한 내부자 정보 유출 탐지 방안

Copyright ⓒ 2020 The Digital Contents Society

This is an Open Access article distributed under the terms of the Creative Commons Attribution Non-CommercialLicense(http://creativecommons.org/licenses/by-nc/3.0/) which permits unrestricted non-commercial use, distribution, and reproduction in any medium, provided the original work is properly cited.

초록

본 논문에서는 내부자에 의한 정보유출 이상 행위 탐지를 위하여 정보유출 시나리오의 작성 방안을 제시한다. 제안하는 방식에서는 내부자가 정보의 수집, 가공, 유출의 3단계로 이어지는 행위를 한다는 것을 전제로 단계별 보안솔루션의 로그와 이를 연동하여 위험도 및 가중치를 설정하고, 유출 탐지 판단이 가능한 수식을 모델링하여 정의한다. 또한 위협 정도에 따른 제안방법의 효과성을 확인하기 위하여 가상 시나리오에 따라 실험한다. 이를 통해 사용자의 행위와 기간에 따라 위험 등급별 분류가 가능함을 보이고 기존 방식과의 비교분석을 통하여 본 제안 방식의 장점을 확인한다. 이렇게 제안된 방식이 실제 현장에 적용될 경우 내부자에 의한 정보유출 탐지 및 방지 기능이 더욱 효율적으로 운영될 것으로 판단된다.

Abstract

In this paper, we propose an information leakage detection method using scenario technique for detection of abnormal information leakage behavior by insiders. In the proposed method, we consider that the insider takes three steps to collect, process, and leak information and we calculate a formula by modeling and defining the risk and weight by interlocking with the log of the security solution of each stage. We also experiment with hypothetical scenarios to confirm the effectiveness of the proposed method according to the threat level, and confirm that risk can be classified by user behavior and its duration. We verify the merits of the proposed method through comparative analysis with the existing methods. If the proposed method is applied to the field, information leakage detection and prevention by insiders will be performed more efficiently.

Keywords:

Insider, Information leakage, Scenario, Detection, Security키워드:

내부자, 정보유출, 시나리오, 탐지, 보안I. 서 론

최근 ICT 기술이 발전함에 따라 기업 및 기관 내부자에 의한 중요하고 파급력 있는 정보의 의도적인 유출이 날로 심각해지고 있다. 내부자에 의한 중요정보 유출 사고를 예방하기 위하여 많은 기업에서는 컴퓨터 보안을 담당하는 엔드포인트 DLP (Data Loss Prevention), 파일의 접근 권한 및 암호화, 워터마크 등을 담당하는 DRM (Digital Right Management), 그리고 메일 발송 또는 웹하드 업로드 등을 탐지하는 N-DLP (Network DLP) 등의 솔루션을 도입하여 기업 내의 주요 자산에 대한 유출을 막기 위해 노력하고 있다. 하지만 이러한 노력에도 불구하고 내부자에 의한 정보유출은 계속해서 발생하고 있다. 국정원에 따르면 2012년부터 2018년까지 모두 166건의 기술유출 사건이 발생했으며, 이 중 국외로 유출시 국가안보 및 우리나라 경제에 엄청난 영향을 미치는 기술 즉, 국가핵심기술로 분류된 유출 건도 총 22건에 달한다. 이러한 핵심기술 유출은 해를 거듭할수록 증가하는 추세이다[1].

내부자에 의한 정보유출 사고는 내부 직원들이 자신들이 가진 정보 접근 권한을 남용하여 잘못 사용한 사례로서 이러한 위험을 모두 사전에 탐지하고 차단하는 것은 어려운 상황이다. 따라서 내부 직원에 의한 정보유출을 예방하고, 유출 발생시 빠른 대응을 하기 위해서는 물리적/기술적/관리적 측면에서 지속적인 대책연구가 필요하다[2].

정보유출 주체를 살펴보면 전직 직원 52.8%, 현직 직원 27.1%, 협력업체 직원 7%, 투자업체 0.4%로 내부정보유출이 87.3%를 차지한다. 즉 내부 사정에 밝고 중요한 정보에 접근 권한이 있는 사람이 권한을 악용하여 유출하는 경우가 대부분이라는 것을 알 수 있다[3]. 따라서 내부 정보 유출을 탐지하기 위해서는 내부정보 유출 방지 시스템이 필요하다. 내부정보 유출방지 시스템은 개별 보안솔루션에서 다양한 형태의 로그를 수집하고, 이 수집된 로그를 정보유출 시나리오를 통해 분석 후, 정보유출 행위에 대한 이상 여부를 확인하는 것을 말한다[4][5]. 이러한 내부정보 유출방지 시스템의 핵심은 내부자의 이상행동을 탐지할 수 있는 정보유출 시나리오 및 이상 여부 판단 기준의 설계이다. 이에 본 논문에서는 내부자의 정보유출 행위를 사전에 탐지하기 위한 정보 유출 시나리오를 설계하며, 시나리오의 위험도 및 가중치에 기반한 기간과 발생 빈도에 따른 위협을 계산하는 모델을 제안한다.

II. 배경 기술 및 관련 연구

2-1 보안솔루션

내부 정보 유출방지를 위한 다양한 보안솔루션이 존재하며 이중 대표적인 솔루션을 살펴보면 다음과 같다.

문서관리 시스템은 문서를 중앙의 서버 또는 네트워크를 통해 클라우드에 저장하는 문서 중앙화 솔루션으로, 컴퓨터에서 평소와 같이 문서작업만 하더라도 문서는 자동으로 자산화되는 장점을 갖는다. 또한 컴퓨터의 모든 문서를 중앙으로 수동 및 자동으로 이관하므로 모든 임직원의 주요 문서를 실시간으로 백업하여 랜섬웨어 피해를 예방할 수 있다. 그리고 문서가 생성되면 자동 암호화 처리되어 데이터 유출 피해 방지 및 정보보호 규제를 준수하게 된다. 문서관리 측면에서는 문서의 등급을 구분하여 관리할 수 있으며, 업무에 필요한 사람들만 열람할 수 있도록 문서별 권한을 지정하여 주요 문서에 대한 접근을 통제하고 노출을 최소화할 수 있다. 단순한 시스템 접속 로그가 아닌 누가, 언제, 어디서 중요 문서를 열람했는지 추적이 가능하며, 다양한 형태의 협업 솔루션 기능 제공을 통해 효율적인 지식 공유 및 관리 플랫폼을 구현함으로써 업무 생산성을 향상시킨다.

DRM은 디지털 콘텐츠의 불법 유통과 무단 복제를 방지하고, 적절한 사용자만이 콘텐츠를 사용할 수 있도록 문서의 활용 이력 (인쇄, 접근, 편집 등)을 관리하는 보안솔루션이다. 많은 기업에서는 기업이 보유한 기밀 또는 주요 자산에 대한 유출방지를 위하여 주요 문서에 DRM 기술을 적용하여 관리하고 있다. 문서 DRM 솔루션은 주로 MS 오피스 파일인 파워포인트, 엑셀, 워드 파일과 아래한글, PDF 등의 문서 파일 그리고 도면 파일 (CAD 파일 등)에 대한 생성과 편집, 저장 등의 행위를 형태별로 기록하며, 또한 사용자의 접근 권한 관리와 파일 암호화를 수행한다. DRM은 사용자가 어떤 전자문서를 작성했고 그 문서를 열 수 있는 권한을 누구에게 주었는지에 대한 관리 및 로그확인이 가능하다. 또한, DRM이 걸린 문서는 외부로 유출된다 하더라도 문서에 대한 암호화 키를 알지 못하면 파일을 정상적으로 읽을 수 없다. 그리고 출력 문서를 인쇄한 사용자가 누구인지, 언제 인쇄하였는지, 외부 반출을 위해 승인을 받았는지 등의 내용이 담긴 패턴이나 워터마크를 삽입하여 보안을 강화한다.

많은 기업에서는 자료 교환 및 업무 활동을 위해 전자메일을 보편적으로 사용하고 있으며, 이에 보조를 맞추어 국내외의 주요 포털(Daum, Naver, Google 등)에서도 대용량의 파일 전송이 가능한 메일 서비스를 제공하고 있다. 또한, 업무 효율성을 위해 많은 양의 자료를 보관하고 유통하기 위하여 네트워크에 자료를 보관하는 웹하드 서비스(N드라이브, Google 드라이브, 데이콤 웹하드 등)를 사용하고 있다. 이러한 메일 및 웹하드의 사용은 편리하다는 장점에도 불구하고 권한이 있는 사람이라면 누구나 짧은 시간에 대량의 정보를 외부로 손쉽게 유출할 수 있다는 단점도 있다. 이에 따라 기업에서는 핵심기술, 고객정보, 영업정보 등의 중요정보가 메일이나 웹하드 등으로 네트워크를 통해 외부로 유출되는 것을 방지하기 위해 N-DLP 보안 솔루션을 도입하여 운용하고 있다. N-DLP 보안솔루션은 사내 메일, 주요 포털의 웹 메일, 업무 메신저, FTP, 웹하드 등을 통해 외부로 유출되는 정보를 사내 보안 정책에 따라 차단, 경고하고 감사 로그를 저장하는 기능을 수행한다.

저장 매체는 USB 메모리 등의 이동식 저장 매체와 외장 하드 디스크 등의 대용량 저장장치를 말한다. 저장 매체 통제 시스템은 개인정보 또는 회사 내의 중요한 정보를 저장 매체를 통해 복사하는 등의 행위를 막거나 또는 이러한 행위가 일어났을 때 그에 대한 로그를 남긴다. 저장 매체 통제 솔루션은 사용자 컴퓨터에 설치된 클라이언트(에이전트)를 통해 매체 통제에 대한 권한을 설정한다. 저장 매체를 읽기만 가능하도록 설정할 수도 있으며 또는 사용자가 승인받지 않은 저장 매체를 연결했을 때 이를 차단하도록 할 수도 있다. 이와 같이 저장 매체 통제 솔루션은 정책 제어을 통하여 허용되지 않은 저장 매체의 접속을 차단하고, 접속된 저장 매체의 로그 기록을 통하여 사후 모니터링을 수행한다[6].

2-2 내부 정보유출 탐지 기법

시나리오 기법은 미래에 일어날 수 있는 여러 가지 상황을 연극이나 영화의 대본처럼 하나의 ‘이야기’ 형식으로 만들어 앞으로 있을 미래의 다양한 모습을 쉽게 이해할 수 있도록 도와주는 예측기법이라 할 수 있다[7]. 지금까지의 정보유출 행위에 대한 탐지는 각 보안솔루션의 이벤트 임계치에 의한 단일시나리오 기반의 탐지 방법이 주로 이용되었다. 단일시나리오 기반의 탐지 방법은 보안솔루션별로 수집한 로그를 통해 판단할 수 있는 사용자 행위를 정의하며, 이어 각 시나리오 (사용자 행위)별로 위험도를 설정하고 그 설정한 위험도 중 임계치를 넘는 사용자 행위가 발생할 경우 이를 이상으로 탐지하는 방식을 의미한다. 하지만 이 방식은 작성된 단일시나리오에 대해 임계치가 초과되면 위험점수를 부여하기 때문에 탐지된 이상 행위 이벤트에 대해 신뢰도가 매우 낮다. 또한 각 단일시나리오를 다른 보안솔루션과 연계하기 위한 가중치와 점수 산정 방식이 없다. 그리고 유출행위가 장기간에 걸쳐 발생하는 경우 발생 기간 및 발생 빈도에 따른 가중치와 위험도를 평가하는 위험점수를 제시하지 못하며 또한 각 단일시나리오에 대한 위험점수의 임계치를 보안담당자가 부여해야 하므로 보안담당자의 의존도가 매우 크다고 할 수 있다[8].

기업에서는 정보유출방지 및 모니터링을 위하여 다양한 기종의 보안솔루션을 구축하여 대응하고 있다. 그러나 다양한 보안솔루션에서 매일 생성되는 엄청난 양의 로그와 이벤트를 보안담당자가 매일 분석하고 그중에서 정말 위협이 되는 이벤트가 무엇인지를 찾기란 매우 어려운 일이다. 이에 담당자의 분석 업무 부하를 덜어주면서, 정보유출 모니터링 분석결과에 대한 활용성을 증대시키고 분석 경험을 누적 발전시켜 위협을 탐지하는 데 효과적으로 활용할 수 있도록 경험 기반 분석방법이 도입되었다. 경험 기반 분석방법은 수집된 보안솔루션들의 원천 로그를 시나리오 기반으로 판단한 후 이를 경험저장소에 축적하고 모델링 함으로써 분석 경험을 재활용하는 방식으로 이루어진다. 경험 기반 분석방법은 사용자 및 분석가의 경험 지식이 누적된 경험저장소, 분석가의 분석을 다양한 관점에서 평가하고 판단하는 모델저장소 그리고 경험저장소와 모델저장소를 관리하고 조정하는 경험 조정자로 구성되며 보안담당자의 분석결과를 토대로 경험 조정자의 분석이 수동으로 반영된다[6].

2-3 위험(Risk)의 정의

정보기술 보안관리를 위한 국제 표준 지침인 ISO/IEC 27005의 위험관리표준(Risk Management Standard)에서 위험평가 방법론을 제시하고 있으며 Risk(위험)은 Likelihood(가능도)와 Impact(영향도)의 곱으로 다음과 같이 정의된다 [9].

Risk(위험) = Likelihood(가능도) * Impact(영향도)

Likelihood(가능도)는 높음, 중간, 낮음으로 구분할 수 있으며 위협 원이 되는 대상의 동기와 능력 그리고 그것을 통제할 수 있는지와 통제 방안에 대한 실행 여부를 가지고 평가한다.

• 높음 : 위협 원이 존재하고, 높은 동기와 충분한 능력을 갖추고 있으며, 취약점을 막기 위한 통제가 비효율적이거나 현재 통제가 이루어지지 않는 경우

• 중간 : 위협 원이 존재하고 해당 위협의 동기가 있으며 취약점을 막는 방안이 있으나 그 통제를 수행하고 있지 않은 경우

• 낮음 : 위협 원은 존재하지만, 취약점을 통제하려는 방안이 잘 마련되어 있으며 그 통제 방안을 원활히 실행할 수 있는 경우

Impact(영향도)도 높음, 중간, 낮음으로 구분할 수 있으며 기밀성, 무결성, 가용성을 바탕으로 조직의 자산 또는 개인의 기본 기능을 수행할 수 있는지의 여부 및 재산상의 손해나 생명의 위협 여부 등을 가지고 평가한다.

• 높음 : 기밀성, 무결성 또는 가용성의 손실로 인해 조직 운영, 조직 자산 또는 개인에 심각하거나 치명적인 결과가 발생할 것으로 예상하는 경우

• 중간 : 기밀성, 무결성 또는 가용성의 손실이 조직 운영, 조직 자산 또는 개인에 심각한 악영향을 미칠 것으로 예상하나 잠재적 영향은 중간 수준인 경우

• 낮음 : 기밀성, 무결성 또는 가용성의 손실로 인해 조직 운영, 조직 자산 또는 개인에 대한 악영향이 있을 수 있으나 잠재적 영향이 적은 경우

III. 내부정보 유출 방지 시나리오 설계

본 절에서는 위험을 정량적으로 평가하는 수식을 정의 및 제안하고, 시나리오 기반의 내부자 정보 유출 모니터링 방법을 설계한다.

3-1 정보유출 위험도 평가 방법 설계

일반적으로 내부 사용자들의 정보유출 행위는 정보수집 단계, 정보가공 단계 그리고 정보유출 단계의 총 3단계로 나누어 볼 수 있다. 이를 각각 S1, S2, S3로 표시하고 단계별 보안솔루션을 정리하면 다음과 같다.

• S1(정보수집 단계) : 사내의 핵심기술이 담긴 문서 등을 수집하기 위하여 문서 등급관리 시스템을 사용한다.

• S2(정보가공단계) : 유출자는 파일의 복호화를 하고, 워터마크를 해제해서 출력하는 등의 행위를 할 수 있으며 DRM은 이러한 행위에 대한 방지역할 및 로그를 수집한다.

• S3(정보유출단계) : 유출자는 보안 문서를 사외에 메일을 전송하거나, 웹하드에 업로드할 수 있으며, 또는 USB 메모리 등의 저장 매체에 저장하는 등의 행위를 할 수 있다. 이 행위들은 N-DLP와 저장 매체 통제 시스템에 의하여 통제되거나 또는 로그가 기록된다.

정보유출 위협에 대한 평가 방법을 제안한다. 다음은 제안하는 방법의 설명에 필요한 표기를 나타낸다.

• W : 정보유출 위험도

• WSi : 단계(Si)별 이벤트 위험 가중치

• ERSi : 단계(Si)별 이벤트 위험도

• ECSi : 단계(Si)별 이벤트 횟수

• TR : 위협 가산치

• PW : 기간 가중치

• FR : 발생 빈도 위험도

• UR : 사용자 가산치

본 연구에서 제안한 정보유출 위협 평가방법은 보안솔루션의 로그를 기반으로 하여 이벤트 위험도와 횟수를 기준으로, 발생하는 기간과 사용자의 위험 구분에 따른 가중치를 산정하여 아래의 식과 같이 평가한다.

| (1) |

| (2) |

3.2 이벤트 위험도(ER)

보안솔루션별로 수집한 로그를 분석하여 해당 로그를 통해 판단할 수 있는 사용자 행위를 단일시나리오로 구분하고 각 시나리오에 대한 위험도를 판단하여 이벤트 위험도를 설정한다. 단일시나리오는 사용자가 어떤 보안솔루션에서 어떤 위협행위를 했는지를 확인하며 단일시나리오의 이벤트 위험도는 그 행위가 얼마나 위험한지의 정도를 점수화하여 나타낸다. <표 1> ~ <표 4>에 단계별 보안솔루션 로그를 통한 이벤트의 위험도를 정의하였다.

<표 1>은 문서등급 관리시스템에서 발생하는 단일 시나리오 및 이벤트 위험도의 값을 보여준다. 문서 등급관리 시스템의 보안위험도는 문서등급에 따라서 분류하고, 자신이 1급 문서를 생성하거나, 타인의 1급 문서를 복사하는 행위, 그리고 1급 문서를 2/3/대외비로 하향하는 등과 같은 행위의 위험도는 매우 크다고 산정하여 10점을 부여하였다. 1급 문서보다 한 단계 아래 등급인 2급 문서를 생성/복사/하향하는 경우는 ‘중상’의 가중치를 부여하여 7점으로 산정하였으며, 3급 문서와 관련된 행위들은 ‘중’의 가중치를 부여하여 5점으로 산정하였다.

<표 2>는 DRM 솔루션에서 발생할 수 있는 단일시나리오와 이벤트 위험도의 값을 보여준다. DRM 솔루션의 위험도는 파일 복호화(암호화 해제) 행위와 워터마크 해제 후 출력 행위의 위험도가 매우 크다고 산정하여 10점을 부여하였다. 워터마크를 해제하는 경우 정당한 반출 절차 없이 유출할 위험이 크다고 보고 ‘중상’의 가중치를 부여하여 7점의 이벤트 위험도를 산정하였다.

<표 3>은 N-DLP 솔루션에서 발생할 수 있는 단일시나리오와 이벤트 위험도의 값을 보여준다. N-DLP 솔루션의 위험도는 개인정보 포함 메일을 자가승인 후 사외 발송하는 경우와 자가승인으로 웹하드에 업로드하는 행위의 위험도가 매우 크다고 산정하여 10점을 부여하였다. 또한 자가승인으로 사외 메일을 발송하거나 승인 후 웹하드에 업로드하는 경우도 유출할 위험이 크다고 보고 ‘중상’의 가중치를 부여하여 7점의 이벤트 위험도를 산정하였다.

<표 4>는 저장 매체 통제 솔루션에서 발생할 수 있는 단일시나리오와 이벤트 위험도의 값을 보여준다. 저장 매체 통제 솔루션의 위험도는 USB 메모리 또는 외장 하드 등과 같은 저장 매체에 ‘파일 쓰기’를 하는 행위의 위험도가 매우 크다고 산정하여 10점을 부여하였다. 또한 기존 저장 매체에 저장된 파일에 내부정보를 붙여넣기를 하는 방식으로 ‘파일 수정’ 하는 경우도 유출할 위험이 크다고 보고 ‘중상’의 가중치를 부여하여 7점의 이벤트 위험도를 산정하였다.

3.3 이벤트 횟수(EC)

본 연구에서는 이벤트 횟수에 대하여 단계와 관계없이 동일한 가중치를 부여하였다. <표 5>는 각 보안솔루션에서 발생할 수 있는 이벤트 횟수에 따른 보안가중치를 보여준다.

<표 5>에서 이벤트 횟수의 산정 기준은 1일 동안 발생한 로그의 양을 모두 더하여 계산한다. 일별 이벤트 로그 횟수의 합이 50건 이상일 경우 위험도가 매우 크다고 산정하여 10점을 부여하였다. 30건 이상 50건 미만의 경우는 ‘중상’의 가중치를 부여하여 7점의 이벤트 위험도를 부여하였으며 10건 이상 30건 미만의 경우 ‘중’의 가중치를 부여하여 5점을 부여, 그리고 10건 미만의 경우는 3점의 위험도를 산정하였다.

3.4 위협 가산치(TR)

위협 가산치(TR)는 정보유출 행위의 발생 빈도와 발생 기간을 고려하기 위한 가중치 산정 방법이다. 위협 가산치(TR)는 발생 기간 가중치(PW)와 발생 빈도 위험도(FR)의 곱으로 계산한다. 이를 수식으로 나타내면 아래와 같다.

| (3) |

<표 6>, <표 7>에 발생 기간 가중치(PW)와 발생 빈도 위험도(FR)를 정의하였다.

<표 6>은 정보수집(S1) 단계에서부터 정보유출(S3) 단계에 이르기까지 걸린 전체 기간을 가중치로 나타낸 것이다. 본 연구에서 제안하는 발생 기간의 최대치는 1년(365일)이다. 정보수집 단계에서 정보유출 단계까지 걸린 시간이 짧으면 짧을수록 정보유출에 대한 의도가 명확하다고 할 수 있다. 이에 따라 7일 이내일 경우 위험도가 매우 크다고 산정하여 1.0의 가중치를 부여하였다. 일주일 초과 30일 이하의 경우는 ‘중상’의 가중치를 부여하여 0.7을, 30일 초과 90일 이하의 경우는 ‘중’의 가중치를 부여하여 0.5를 부여 하였으며, 90일 초과 365일 이하의 경우 0.3의 가중치를 산정하였다.

<표 7>은 정보수집(S1) 단계에서부터 정보유출(S3) 단계에 이르기까지를 1개의 단위 세트로 보고 각 세트가 일어난 횟수의 총합을 위험도로 나타낸 것이다. 정보유출 이상 행위는 많을 수록 그 위험도가 커진다고 할 수 있다. 이에 따라 10회 초과의 경우 위험도가 매우 크다고 산정하여 100점의 위험도를 부여하였다. 5회 초과 10회 이하의 경우는 ‘중상’의 가중치를 부여하여 70점을, 1일 초과 5회 이하의 경우는 ‘중’의 가중치를 부여하여 50점을 부여하였으며, 발생 빈도가 1인 경우는 ‘하’의 가중치를 부여하여 30점을 위험도로 산정하였다.

3.5 사용자 가산치(UR)

앞서 정보유출 사례에서 살펴본 대로 중요정보의 유출행위는 70% 이상이 내부 직원에 의해 이루어진다. 이러한 내부 직원에 의한 유출을 판단하기 위하여 기업에서는 사용자를 분류하여 인사 정보 DB에 고위험군에 대한 정보를 기록하고 있다. <표 8>은 인사 정보 분류에 따른 사용자 가산치를 보여준다.

<표 8>에서 내부자의 정보유출 이상 행위는 협력사 직원, 핵심인력, 인사 처우 불만자, 퇴직예정자 순으로 그 위험도가 커진다고 할 수 있다. 이에 따라 퇴직예정자의 경우 그 위험도가 매우 크다고 산정하여 100점의 가산치를 부여하였다. 인사 처우 불만자의 경우 이직 성향이 높은 것을 고려하여 ‘중상’의 가산치를 부여하여 70점을, 핵심인력의 경우 경쟁사로의 이직시 회사에 끼치는 영향도가 큰 점을 고려할 때 ‘중’의 가산치를 부여하여 50점을 부여하였으며, 2008년 농협 사태의 원인이 협력회사 관리 소홀임을 고려하여 협력사의 경우 ‘하’의 가산치를 추가하여 30점을 위험도로 산정하였다.

3.6 위험도 점수에 따른 등급 구분

앞서 보안솔루션에서의 위협을 계산하고 여기에 위협 가중치와 사용자 가산치를 적용하여 (2)식의 최종적인 위험도를 구하는 과정을 살펴보았다. (2)식에서 산출된 점수로 해당 위협에 대해 등급을 분류한다. <표 9>는 산출된 점수에 따른 등급 구분표를 보여준다.

산출된 위험도 점수가 크면 클수록 정보유출의 의도와 영향력이 커진다고 할 수 있다. 이에 따라 400점 이상의 경우 정보유출의 의도가 명확하고 내부정보 유출에 따른 영향력이 매우 크다고 할 수 있기에 ‘심각’으로 분류하였다. 300점 초과 400점 이하의 경우 그 위험도가 높은 편에 속한다고 할 수 있기에 ‘위험’으로 분류하였으며, 300점 이하의 경우 정보유출의 의도가 명백하지는 않지만, 유심히 지켜봐야 할 사항으로 분류하여 ‘경고’와 ‘주의’ 등급으로 분류하였다.

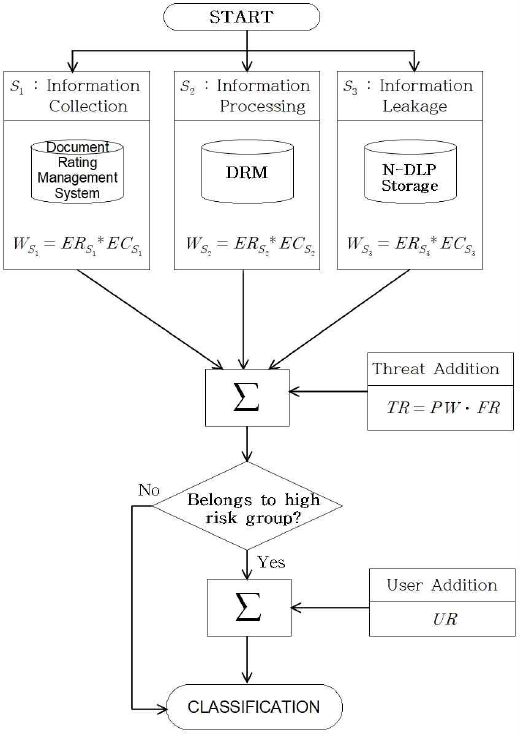

<그림 1>에 내부자의 정보유출 위협을 탐지하기 위한 전 계산 방법을 도식화하였다. 먼저 각 보안솔루션에서 이벤트 위험도와 이벤트 횟수를 통해 계산된 위협을 모두 합산한다. 여기에 정보 수집 단계부터 정보 유출 단계에 이르기까지 걸린 시간에 따른 가중치와 발생 빈도에 따른 위험도를 곱한 값을 추가하고, 이어 사용자 구분에 따른 가중치를 더한 최종 점수를 기준으로 등급을 분류한다.

IV. 성능평가 및 비교

4.1 성능 평가

본 연구에서 제안한 방법에 대한 성능을 평가하기 위한 실험으로 다양한 위협 상황을 반영한 내부자의 정보유출 케이스를 제시하며, 제안방법을 적용한 정보유출 탐지 결과를 기술한다. 실험의 목적은 제안방법이 해당 사용자의 위협행위를 점수화하고 분류하는 데 효과적인지 확인하는 것이다. 제시한 내부자에 의한 정보유출 케이스들은 다음과 같다.

• 케이스 1 : 퇴직예정자가 6일 동안 5회에 걸쳐 문서관리시스템에서 타인의 1급 문서를 일일 55건 복사하여 DRM에서 파일을 복호화 후 저장 매체에 저장하였다.

• 케이스 2 : 인사 처우 불만자가 40일 동안 11회에 걸쳐 문서관리시스템에서 일일 33건가량의 자신의 1급 문서를 3급 문서로 하향하여 DRM에서 파일을 복호화 후 상위자의 승인 후 웹하드에 업로드하였다.

• 케이스 3 : 핵심인력이 150일 동안 10회에 걸쳐 문서관리시스템에서 타인의 1급 문서를 일일 51건가량 복사하여 DRM에서 파일을 복호화 후 상위자의 승인을 득한 후에 사외로 메일을 발송하였다.

• 케이스 4 : 협력업체 직원이 15일 동안 6회에 걸쳐 타인의 3급 문서를 일일 5건가량 복사하여 DRM에서 파일을 복호화 후 자가승인으로 웹하드에 업로드하였다.

케이스 1의 경우를 살펴본다. 먼저 각 보안시스템의 보안위험도이다. 보안위험도는 각 단계별 이벤트 위험도와 이벤트 횟수의 곱의 합이다. 문서관리시스템에서 타인의 1급 문서를 복사하는 행위는 이벤트 위험도가 10점이고, 이에 이벤트 건수 55건에 대한 점수 10을 곱하면 100점이다. DRM은 파일 복호화하는 경우 이벤트 위험도가 10점이며, 이벤트 건수 55건에 대한 점수 10을 곱하면 100점이다. 그리고 파일을 저장 매체에 저장하는 이벤트 위험도는 10점이며, 이벤트 건수 55건에 대한 점수 10을 곱하면 100점이다. 이렇게 구해진 보안시스템의 위험도 점수는 300점(10*10+10*10+10*10)이다. 여기에 위협 가중치를 더해주기 위해 발생 기간 6일에 대한 가중치 1.0과 발생 빈도 위험도 5회의 위협점수인 50점의 곱에 따른 점수 50점을 더하면 350점이고, 최종적으로 사용자 가산치 분류 중 ‘퇴직예정자’의 100점을 더하여 총 450점이 나오며, 이에 분류 기준인 400점 이상이 되어 ‘심각’ 단계 사용자로 분류한다. 케이스 2~4의 경우에도 같은 방법으로 살펴볼 수 있으며, 4가지의 케이스에 대한 분류 평가 내용을 <표 10>에 정리하였다.

4.2 일상적 시나리오 일람표

본 절에서는 내부자에 의한 정보유출 행위를 보다 효과적으로 모니터링하기 위하여 <표 11>과 같이 정보유출 행위에 대한 일반적 시나리오 일람표를 작성하였다. 미리 작성된 시나리오 일람표를 정보유출 이상징후 모니터링 시스템에 적용한다면 정보유출 위협을 탐지하는 관리자의 수고를 상당 부분 경감시켜 줄 것으로 판단된다.

4.3 기존 방식과의 비교분석

<표 12>에서는 본 연구에서의 제안 방식과 기존의 다른 방식과의 비교분석을 보여준다. 기존 단일시나리오 방식에서는 단일 보안시스템의 관점에서만 정량적인 평가방법을 제시하였지만, 제안 방식은 발생하는 이벤트의 위협에 대해서 발생 기간 및 발생 빈도에 따른 정량적 평가를 반영한다. 또한 경험 기반의 분석방법에서는 시나리오 평가 측면에서 정성적이지만 본 제안 방식은 정량적인 특성을 가지고 있어 보다 객관적이다. 그리고 이벤트 탐지 연속성 및 고위험군 대상자에 대한 변수를 반영함으로써 해당 변수를 고려하지 않는 다른 방식보다 정확한 판단이 가능하다.

V. 결 론

최근 정보기술의 발달로 정보의 생산, 가공, 유통이 더욱 편리해지고 쉬워지고 있으며 이에 따라 정보를 유출하는 방법 역시 다양해져 내부정보관리의 중요성이 날로 커지고 있다. 기업에서도 이러한 환경에 대응하기 위하여 내부자의 정보유출을 방지하기 위한 다양한 종류의 보안솔루션을 사용하고 있다. 그러나 이런 다양한 보안솔루션의 개별적인 로그 분석만으로는 통합적인 내부정보 유출 위협에 대응하기가 어렵다. 이에 따라 각 보안솔루션에서 발생하는 로그를 연동시키고 통합하여 위협을 탐지하는 모델이 필요하다.

이에 본 논문에서는 내부자에 의한 정보유출 이상 행위 탐지를 위하여 정보유출 시나리오의 작성 방안을 제시하였다. 제안하는 시나리오 작성 방안은 내부자가 정보의 수집, 가공, 유출의 3단계로 이어지는 행위를 한다는 것을 전제로 단계별 보안솔루션의 로그와 이를 연동하여 위험도 및 가중치를 설정하고, 계산할 수 있는 수식을 정의하여 모델링 하였다.

위협 정도에 따른 제안방법의 효과성을 확인하기 위하여 가상 시나리오에 따라 실험하였으며, 이를 통해 사용자의 행위와 기간에 따라 위험 등급별로 분류할 수 있음을 확인할 수 있었다. 또한 기존 방식과의 비교분석을 통하여 본 제안 방식의 장점을 확인할 수 있었으며, 따라서 본 제안 방식이 적용될 경우 내부자에 의한 정보유출 탐지 및 방지 기능이 더욱 효율적으로 운영될 것으로 판단된다.

Acknowledgments

이 논문은 2018년도 정부(과학기술정보통신부)의 재원으로 정보통신기술진흥센터의 지원을 받아 수행된 연구임(No. 2018-0-00261, IoT 환경에서 일반개인정보보호규정에 부합(GDPR Compliant)하는 개인정보 관리 기술 개발)

참고문헌

- NIS. 166 overseas technology outflows in the last six years… Yearly increase. [Internet]. Available: www.hani.co.kr/arti/politics/polibar/829247.html

- J. H. Kim and H. J. Kim, “Design of Internal Information Leakage Detection System Considering the Privacy Violation,” International Conference on Information and Communication Technology Convergence (ICTC), Nov. 2010

- 2017 SME Technology Protection Level Survey Report, Foundation for Cooperation with Small and Medium Enterprises, 2018

-

J. S. Park and I. Y. Lee, “Log Analysis Method of Separate Security Solution using Single Data Leakage Scenario,” KIPS Tr. Comp. and Comm. Sys. Vol.4, No.2, pp.65-72, 2015

[https://doi.org/10.3745/KTCCS.2015.4.2.65]

- J. Y. Lee and S. Y. Kang, “Design and Verification of the Integrated Log Analysis System for Enterprise Information Security,” Journal of Digital Contents Society, Vol.9, No.3, pp.491-498, Sep. 2008.

- J. S. Park, A Study of Integrated Monitoring to Prevent Internal Data Leakage, Ph.D. Thesis, Soon Chun Hyang University, 2017

- H. Im, J. M. Han, and M. J. Jung, “Scenario analysis and system construction plan for future prediction,” KISTEP ISSUE PAPER 2009-09.

- How to build a document centralization solution based on AWS:: Lee Duk Jae::AWS Summit Seoul 2016 [Internet]. Available: www.slideshare.net/awskorea/centralized-document-management-solution-on-aws-dukjae-lee

- ISO/IEC. 27005:2018. Information technology - Security techniques - Information security risk management, Feb. 2019

저자소개

2007년 : 성결대학교 컴퓨터공학과(학사)

2007년~2015년 : 육군 전산장교

2018년 4월~현재 : 포스코ICT

2019년 : 강원대학교 컴퓨터정보통신공학과(석사)

.※관심분야:정보보호관리체계(ISO27001/ISMS), 초경량비행장치 무인멀티콥터(드론) 조종 및 정비, AI/BigData를 활용한 데이터 분석

1986년 : 서울대학교 전자공학과 (학사)

1988년 : KAIST 전기및전자공학과 (석사)

1993년 : KAIST 전기및전자공학과 (박사)

1993년~1996년: 디지콤정보통신 연구소

1996년: 삼성전자

1997년~현재: 강원대학교 컴퓨터공학과 교수

2004년7월~2005년2월 : 미국 Cornell 대학교 방문교수

2010년1월~2011년1월 : 미국 Cornell 대학교 방문교수

2012년8월~2014년2월 : 강원대학교 IT 대학 부학장

※관심분야:데이터통신, 컴퓨터네트워크, 네트워크 보안, 차세대 인터넷, 네트워크 성능분석, 암호학, 정보보호관리체계

1982년 : 서울대학교 전자공학과 (학사)

1984년 : KAIST 전기및전자공학과 (석사)

1991년 : KAIST 전기및전자공학과 (박사)

2013년 : 강원대 경영대학원 회계학과 (석사)

1991년~현재: 강원대학교 컴퓨터공학과 교수

1995년~1996년 : 미국 Stanford 대학교 방문교수

2012년~2014년 : 에티오피아 AAU/AAIT 전기컴퓨터공대 학장

2017년~2018년 : 대통령직속 국가교육회의 위원

2020년~ 현재 : 강원대학교 IT대학 학장

※관심분야:소프트웨어공학, 정보시스템 감리/감사, 컴퓨터 보안, 정보보호관리체계