사물인터넷 환경의 개인정보 보호를 위한 고신뢰 네트워크 연구

Copyright ⓒ 2020 The Digital Contents Society

This is an Open Access article distributed under the terms of the Creative Commons Attribution Non-CommercialLicense(http://creativecommons.org/licenses/by-nc/3.0/) which permits unrestricted non-commercial use, distribution, and reproduction in any medium, provided the original work is properly cited.

초록

본 논문에서는 사물인터넷(IoT) 환경의 개인정보를 보호하기 위하여 네트워크 차원에서 고신뢰 네트워크의 적용을 제안하고자 한다. 먼저 IoT 환경에서 활용되는 개인정보의 위협을 살펴보고 IoT 환경에서 수집되는 개인정보의 노출 및 침해 과정을 분석한다. 연구방법으로는 IoT 기기, 무선 AP, 네트워크, 서버 그리고 전역적 제어관리시스템으로 구성되는 각 컴포넌트들의 위협을 STRIDE 모델을 적용하여 모델링 한다. 그리고 이 내용을 기반으로 보안 요구기술을 도출하여 고신뢰 네트워크를 제안하는 연구 논문이다. 도출된 보안 요구기술로는 접근통제, 책임추적, 인증기술, 가용성, 기밀성 그리고 무결성이다. IoT 기기들에는 신뢰 단말 모듈 기술, 무선 AP에는 안전한 WiFi 기술 그리고 고신뢰 네트워크 운영을 위하여 보안요구기술 적용이 가능하다. 이러한 과정을 통해 IoT 환경의 식별과 인증 등의 민감한 개인정보 보호 방안을 도출하고자 한다.

Abstract

In this paper, we propose applied of a Highly Trusted Network at the network level for personal information protection of IoT environments. First, survey the threat of personal information at the IoT environment, and analyzed the process that can be exposure and misuse of personal information collected from the IoT environment. As a research method, the threat of each component consisting of IoT devices, wireless AP, network, server and global control management system is modeled by applying STRIDE model. This paper is research paper that proposes Highly Trusted Network by deriving security requirements based on this. To derived security requirements include access control, accountability, authentication technology, availability, confidentiality and integrity. Trusted terminal module technology for IoT devices, secure WiFi technology for wireless AP, and security requirements for high-reliability network operation are applicable. Through this process, we intend to derive the sensitive privacy protection such as identification and authentication of IoT environment.

Keywords:

IoT, Trusted Network, Personal Information Protection, Privacy키워드:

사물 인터넷, 신뢰 네트워크, 개인정보 보호Ⅰ. 서 론

본 논문에서는 사물인터넷(IoT: Internet of Things) 환경의 개인정보 보호를 위해 고신뢰 네트워크의 적용을 제안한다. 고신뢰 네트워크란 어디에서나 언제든지 IoT 기기를 이용하여 안전하게 원하는 업무를 할 수 있는 신뢰적인 네트워크 구축을 의미한다[1]. 고신뢰 네트워크 적용을 위해 IoT 기기, 무선 AP(Access Point), 네트워크, 서버 그리고 전역적 제어관리시스템 컴포넌트로 구성한다. 각 컴포넌트들의 위협 모델링을 기반으로 보안 요구기술들을 도출한다. 각 컴포넌트의 적절한 보안기술의 적용은 고신뢰 네트워크에서 IoT 환경의 개인정보들이 안전하게 보호될 수 있을 것이라 사료 된다.

논문의 2장은 IoT 환경에 대한 이해 및 IoT 환경에서 사용될 수 있는 개인정보들의 중요성과 IoT 기기에 사용되는 개인정보들을 분류한다. 3장에서는 IoT 환경에서 개인정보의 위협에 대한 것으로 가전제품을 이용한 개인정보를 악용하는 사례를 기술한다. 4장에서는 IoT 환경을 STRIDE모델을 적용하여 위협을 식별하고 위협을 모델링하여 보안 요구기술을 도출함으로써 안전한 IoT 환경을 위한 고신뢰 네트워크를 제안한다.

II. 사물인터넷 환경과 개인정보

2-1 사물인터넷 개요

사물인터넷(IoT: Internet of Things) 환경이란 사람과 사람, 사람과 사물 그리고 사물 대 사물을 연결하는 네트워크으로 언제 어디서나 무엇이든 연결이 가능한 네트워크를 의미한다[2].

IoT 기기는 웨어러블, 스마트 시티, 스마트 홈, 산업 인터넷, 스마트 그리드, 커넥티드 카, U-헬스, 스마트 TV, 스마트 웹캠, 스마트 청소기 스마트 워치, 구글 글래스, 슬립 센스, 스마트폰 등과 같은 장치들이며 이들 사물인터넷 장치들은 사회 및 국가의 기반시설에 설치되어 생활에 편리함을 제공하기 때문에 수요의 증가가 가속되고 있다.

사물인터넷(IoT) 환경은 디바이스들이 네트워크에 연결되어 Open API(Application Programming Interface) 기반의 인터넷 서비스를 이용할 수 있다. 다음 항목들은 사물인터넷(IoT) 기기들에서 개인정보 수집 및 이용 그리고 저장 가능한 개인정보들을 나열할 것이다[3].

- 스마트폰: 사진, 동영상, 음성, 신용카드번호, 계좌번호, 전화번 호, 검색기록, SNS(Social Network Service) 활동 로그, 제조일자

- 구글 글래스: 사진, 촬영 영상, 음성, 위치정보 등

- 스마트 워치: 심정도, 심박동 수, 걸음 수, 디바이스 인증정보 등

- 커넥티드 카: 위치정보, 주행일자, 거리, 시간 등

- 스마트 헬스 케어: 위치정보, 이동 거리, 걸음 수, 오른 층수, 칼로리 소모량, 활동시간, 수면시간 등

- 스마트 TV: 사진, 동영상, 음성, 시청정보 등

- 스마트 냉장고: 신용카드번호, 계좌번호, 사진, 일정 정보, 냉장고 온도, 식재료 목록, 유통기한 등

- 스마트 세탁기: 전기요금 패턴 정보, 사용 세탁코스, 음성정보, 기기 오류정보 등

- 로봇청소기: 영상정보, 집 구조 정보, 청소시간 예약설정 정보, 배터리 정보, 디바이스 이동 경로 등

2-2 사물 인터넷과 개인정보 이슈

“개인정보”란 살아 있는 개인에 관한 정보로서 성명, 주민등록번호 및 영상 등을 통하여 개인을 알아볼 수 있는 정보(해당 정보만으로는 특정 개인을 알아볼 수 없더라도 다른 정보와 쉽게 결합하여 알아볼 수 있는 것을 포함한다)를 의미 한다[4].

개인정보가 누군가에 의해 악의적인 목적으로 이용되거나 유출될 경우 개인의 안전과 재산에 큰 피해를 줄 수 있기 때문에 개인정보는 보호되어야 한다. 예를 들면 스팸 문자 또는 보이스 피싱, 스미싱 그리고 나를 사칭한 메신저상의 금융사기 등이 모두 개인정보의 유출에 따른 침해라고 볼 수 있다.

전문기관이 분석하는 2019년 ICT(Information & Communication Technology) 주요 분야 주요 이슈 보고서에서는 가트너의 2019년 10대 전략기술 트랜드를 분석하고 있으며 정보통신기술진흥센터(IITP)와 소프트웨어정책연구소(SPRI)에서도 주요 이슈를 기술하고 있다[5].

이들 보고서의 전략 기술에서는 디지털 윤리와 개인정보 보호를 다루고 있으며 특히 사물인터넷을 주요 이슈로 기술하고 있다. 이 보고서에 의하면 모든 사물들이 인터넷으로 연결되는 환경에서 개인정보 침해에 대한 우려가 증가 되고 있음을 보여준다.

III. 사물인터넷 환경의 개인정보 위협

3-1 사물인터넷 환경의 위협

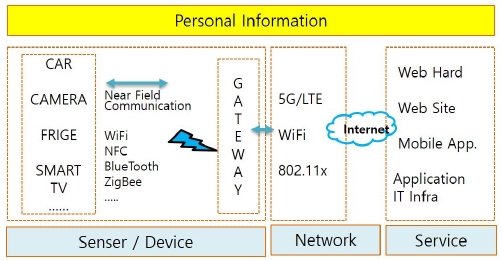

최근 4차 산업 혁명의 사물인터넷(IoT) 환경에 대한 관심이 높아지고 있고 이러한 환경을 기반으로 민감한 개인정보들이 수집, 이용, 저장 및 전송될 때 악용될 위협이 있어 이에 대한 보안방안이 필요하다. [그림 2]는 사물인터넷(IoT) 환경에서 개인정보가 노출될 수 있는 과정을 보인다. IoT 환경은 디바이스 단계와 네트워크 단계 그리고 서비스단계까지 전반에 걸쳐 개인정보가 노출될 수 있음을 확인할 수 있다. IoT 환경 보안 위협은 각기 개별 단계적으로는 크지 않지만 각 단계별 위험요소가 연결되어 연관될 때 그 피해가 크다.

3-2 사물인터넷 환경의 공격 사례

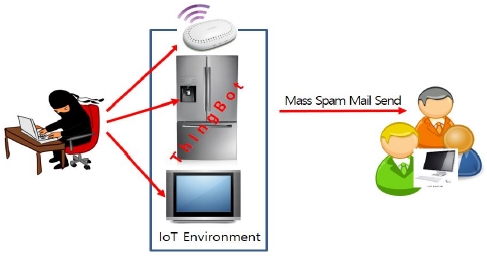

사물인터넷(IoT) 환경은 인터넷 연결을 통하여 해당 서비스를 제공한다. IoT의 인터넷 연결은 그 자체가 위협이 될 수 있다. [그림 3]은 최근 발생한 스마트 가전기기의 해킹공격 과정을 보인다. 해커들이 인터넷으로 연결된 TV나 냉장고 등의 디폴트 패스워드를 악용하여 가전제품을 해킹하였고 IoT 제품에 탑재된 메일링 기능을 이용하여 스팸메일을 사용자들에게 대량 보낸 공격으로 IoT 환경의 사이버 공격이 시작되고 있음을 보여준다[3].

IoT 환경의 가전제품 공격은 스마트 TV를 이용한 홈쇼핑 고객들에게는 특히 위협이 될 수 있다. 상품 주문과 관계되는 개인정보가 침해될 수 있기 때문이다. [그림 2]와 같이 IoT 기기들은 무선접속장치(AP)를 이용하여 네트워크에 접근한다. 특히 대중화되어 있는 와이파이 기기를 통하여 네트워크에 접속되는데, 가짜 무선접속장치를 이용하여 중간에서 정상적인 이용자의 개인정보를 가로채거나 훔칠 수 있다. 취약한 무선접속장치를 이용하여 중간에서 정상 이용자인 것처럼 행세하는 중간자 공격 또한 개인정보를 노출, 유출 또는 침해될 수 있다.

스마트 홈과 스마트 가전 등의 IoT 기기들은 인터넷과 연결되어 우리의 일상에 윤택함을 가져다 줄 것이다. 그러나 IoT 기기를 통해 민감한 주요 개인정보들이 노출될 수 있는 위협이 있다. 개인정보의 노출에서 훼손 그리고 악용될 경우 피해의 규모는 정량적으로 산정하기 어렵기 때문에 사물인터넷 환경은 안전하게 보호되어야 한다.

IV. 사물인터넷 환경을 위한 고신뢰 네트워크 제안

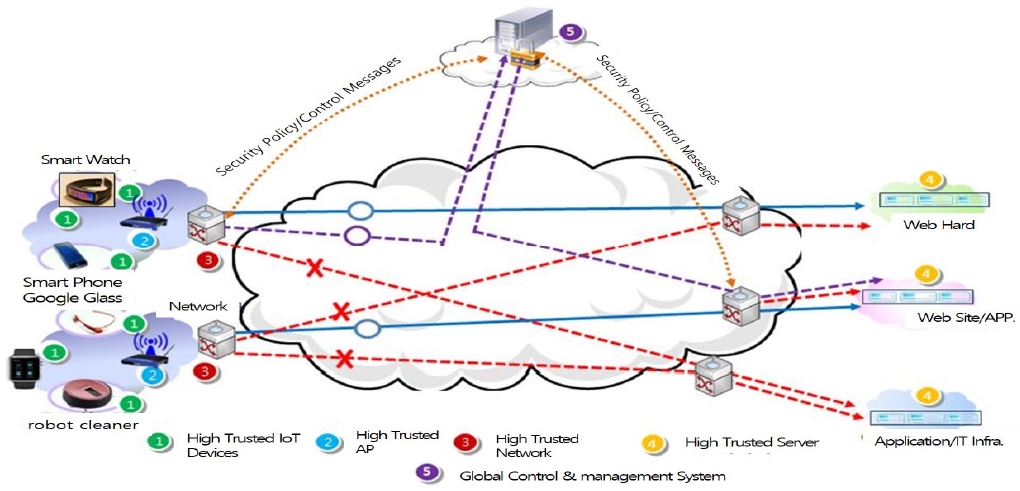

본 장에서는 IoT 환경의 편리함과 윤택함에 가려져 있는 개인정보의 침해 및 유출에 따른 개인정보 보호를 위해 고신뢰 네트워크를 제안한다. 고신뢰 네트워크 구축 방법에는 가상화 기술이 적용된다. [그림 4]와 같이 고신뢰 네트워크는 IoT 기기, 무선접속장치(AP), 네트워크 그리고 Open API로 서비스를 제공하는 서버 그리고 전역적 제어관리시스템으로 구성된다. 이와 같은 구성에서 가상화 기술기반 고신뢰 네트워크의 운영이 가능하다.

고신뢰 네트워크의 정의는 다음과 같다[1].

“기밀성, 가용성, 품질 이동성 등의 관점에서 비신뢰적인 통신망을 통해 단말, 서버 및 네트워크 기기간에 신뢰적인 통신을 가능하게 하는 네트워크 기술”.

가상화(Virtualization)란 IT자원(resource)을 물리적인 특징을 추상화하여 자원이용자에게 논리적 자원을 제공하는 것으로, 해당 자원의 물리적 특징과 범위를 감추는 것으로 이를 통해 다양한 기술적∙관리적 이점을 제공하는 기술로 정의할 수 있다. IT 자원은 서버, 클라이언트, 스토리지, 네트워크, 애플리케이션 또는 운영체제 등이 될 수 있다. 가상화 환경은 기존환경과 차이가 없어야 하고 사용자의 추가적 학습이 진행되지 않아야 한다. 그리고 가상화되어도 물리적 환경과 동일해보여야 하며 가상화는 독립적 특성에 따라 하드웨어의 의존성이 사라진다[6].

고신뢰 네트워크에서는 다양한 IoT 기기를 이용하여 사용자가 어디에서나 언제든지 안전하게 서비스 이용될 수 있을 것이다.

본 논문에서 제안하는 고신뢰 네트워크는 [그림 4]와 같은 네트워크 구조에서 가상화 기술을 적용하여 사물인터넷 환경에서 개인정보 보호를 위한 신뢰적인 네트워크 운용을 목표로 한다. 본 논문에서 가상화를 중점적으로 기술하지는 않는다.

4-1 사물인터넷 환경의 위협 식별

사물인터넷(IoT) 환경의 개인정보 보호를 위하여 고신뢰 네트워크에 대한 컴포넌트의 위협을 Microsoft사가 개발한 STRIDE 기반의 위협 모델링을 적용하여 분석한다[7][8].

위협 모델링이란 어떤 시스템 환경에서 발생할 수 있는 문제점을 신속하게 찾기 위하여 시스템 개발이나 설계 과정에서 수행된다. [표 2]는 STRIDE 위협과 관련 보안 서비스를 보여준다.

STRIDE는 스푸핑(Spoofing), 손상(Tampering), 부인(Repudiation), 정보 공개(Information Disclosure), 서비스 거부(DoS: Denial of Service), 권한 상승(Elevation of Privilege)과 같은 6가지 보안 속성을 의미한다.

4-2 사물인터넷 환경의 컴포넌트별 위협 모델링

본 절에서는 사물인터넷(IoT) 환경의 고신뢰 네트워크 적용을 위해 [그림 4]와 같은 구성에서 각 컴포넌트별 보안 위협 요소를 도출한다. [표 3]은 IoT 기기, [표 4]는 무선 AP, [표 5]는 네트워크, [표 6]은 서버, 그리고 [표 7]은 전역적 제어관리시스템에 대하여 위협을 모델링 한다[9].

[표 3]과 같이 IoT 장치의 위협에 대한 주요 공격의 형태는 Cross-service 공격으로 분석되었다. 이 공격은 IoT 기기의 보안 취약점을 이용하여 해당 서비스 영역을 넘어서 다른 서비스를 이용하는 모든 형태의 공격방식을 의미한다.

[표 4]와 같이 무선 AP 위협의 공격 형태는 중간자 공격(Man In The Middle attack)으로 이는 네트워크 통신을 조작하여 통신 내용을 도청하거나 변경 및 조작하는 공격 기법이다.

[표 5]과 같이 네트워크의 위협에 대한 공격의 형태는 DoS(Denial of Service) 공격으로 이는 특정 링크의 과부화 및 혼잡으로 자원을 부족하게 하여 원래의 의도된 용도로 사용하지 못하게 하는 공격 기법이다.

[표 6]과 같이 가상화를 기반으로 운영되는 클라우드 서버는 VM(Virtual Machine) 간 자체의 취약점으로 인한 다양한 형태의 공격이 가능하다. 따라서 VM 간의 통신에서 정보 공개, 악성코드 전달, DDoS 공격 등이 주요 공격 형태로 나타날 것으로 분석되었다.

[표 7]과 같이 전역적 제어관리시스템의 위협에 대하여 가장 사용자 접근, 전송 및 저장데이터 수정, 정보 공개, 서비스 거부 공격, 그리고 권한 침해 등이 주요 공격 형태로 분석되었다.

4-3 IoT환경을 위한 고신뢰 네트워크 보안 요구기술

4.2절에서는 사물인터넷(IoT) 환경을 고신뢰 네트워크를 적용하여 위협을 분석하였다. 본 절에서는 이러한 위협 모델링을 바탕으로 고신뢰 네트워크 구성의 각 컴포넌트별 보안 요구기술을 도출한다[9]. [표 8]에서는 IoT 기기에서 요구되는 보안기술을 분석하고 [표 9]는 무선 AP의 보안 요구기술, [표 10]은 네트워크의 보안 요구기술, [표 11]은 클라우드 서버의 보안 요구기술 그리고 [표 12]에서는 전역적 제어관리시스템의 보안 요구기술을 제시한다.

4-2절에서의 IoT 장치의 위협 요소와 공격 형태에 대응하기 위해 [표 8]과 같이 보안 요구기술을 도출하였다. 접근통제 서비스로는 Cross-service 공격을 방지할 수 있는 대응기술, 단말기가 분실된 경우에는 비합법적인 사용자의 접근제어를 위해 원격 단말 제어기술, 그리고 악성코드 탐지와 접근제어 기술이 필요한 것으로 분석되었다[10]. 책임 추적성을 위하여는 로그 분석기술과 디지털 포렌식의 기능 등이 필요하며 인증 서비스에는 시스템의 안전성을 제공하는 인증기술, 가용성 측면에서는 혼잡의 상태에서도 서비스의 연속성 보장이 필요하고 기밀성 서비스로는 사물인터넷 환경에서 전송되는 개인정보들에 대한 암호화 기술이 필요한 것으로 도출되었다. 무결성 서비스로는 사용자 인증 및 개인정보들의 변조에 대한 진단 기술이 필요함이 분석되었다.

무선 AP에 요구되는 보안기술로는 [표 9]와 같으며 무선 AP에 접근제어 기술, 책임 추적성에는 로그 파일 분석과 디지털 포렌식 기술, 무선 AP 인증과 안전한 Wi-Fi 기술, 가용성 보장, WPA2(Wi-Fi Protected Access 2)-AES(Advanced Encryption Standard) 기반의 기밀성 보장 그리고 스푸핑을 예방하는 보안기술이 필요함이 도출되었다.

네트워크에 요구되는 보안기술로는 [표 10]과 같다. 네트워크의 악성코드 탐지와 신뢰 게이트웨이(SDN: Software Defined Network)의 접근제어 기술이 필요하고 책임 추적성에는 로그 파일 분석과 디지털 포렌식 기술이 요구되었다. 인증기술로는 패킷 헤더 및 페이로드 인증 그리고 BGP(Border Gateway Protocol) 인증의 필요성이 요구되었고, 가용성 보장을 위해서는 분산 서비스 거부 공격과 혼잡 제어기술 그리고 기밀성 보장을 위해서는 네트워크 차원의 IP 데이터 암호화와 네트워크 보안기술이 도출되었다. 무결성을 보장하기 위한 요구기술로는 하이재킹 예방 기술이 필요함이 분석되었다.

클라우드 서버에 요구되는 보안기술로는 [표 11]과 같으며 클라우드 가용성 서비스에 있어 혼잡 제어기술은 가상화에 대한 의도적인 코드 삽입으로 가상 머신에서 물리적 자원으로 물리적 자원에서 또 다른 가상 머신으로 연쇄적 위협을 제어하는 기술을 나타낸다. 정보시스템의 보안 정보 및 이벤트 로그를 통해 내외부 위협을 실시간으로 모니터링함으로써 정보 유출을 방지하는 SIEM(Security Information & Event Monitoring) 기술도 필요하다.

전역적 제어관리시스템에서 접근통제 서비스를 위한 보안기술로는 보안 정책기반 전역적 제어관리 기술과 악성코드 탐지 제어기술, 책임 추적성을 위해서는 SIEM 모니터링과 로그 파일 분석 및 디지털 포렌식 기술, 그리고 제어시스템을 위한 인증기술 그리고 가용성 보장을 위해서는 분산 서비스 거부 공격의 탐지 및 결함 감내 기술과 혼잡 제어기술이 필요 요구기술로 도출되었으며 마지막으로 기밀성과 무결성 보장을 위해서는 제어 메시지의 암호화 및 위변조 방지기술이 필요한 요구 보안기술로 분석되었다.

V. 결 론

사물인터넷(IoT)은 그 편리함을 기반으로 IoT 시장 활성화를 견인하기 시작하고 있다. 특히 IoT 기기는 인터넷 연결이 필요한 만큼 이들이 수집하는 개인정보들이 유출·노출 혹은 악용될 소지가 있으므로 이들의 보안 문제의 해결 방안이 필요하다.

본 논문에서는 사물인터넷(IoT) 환경의 개인정보를 보호하기 위하여 고신뢰 네트워크의 적용을 제안하였다. 고신뢰 네트워크는 어디에서나 언제든지 IoT 기기를 이용하여 안전하게 원하는 일을 할 수 있는 신뢰적인 네트워크 구축을 의미한다. 고신뢰 네트워크는 가상화를 통하여 구축될 수 있다. 이러한 환경에서 IoT 기기의 위협과 IoT 기기가 수집 및 이용하는 개인정보를 분석한 결과, 민감한 개인정보들이 수집, 이용 및 저장, 전송되고 있음을 알 수 있다. 개인정보를 보호하기 위하여 IoT 환경을 고신뢰 네트워크 체계에 맞추어 IoT 기기, 무선 AP, 네트워크, 서버, 전역적 제어관리시스템의 5가지 구성 컴포넌트별로 STRIDE 모델을 적용하여 위협을 모델링하고 보안 요구기술을 도출하였다. 요구 보안 서비스는 접근통제, 책임 추적성, 인증, 가용성, 기밀성 그리고 무결성의 6가지를 적용하였다.

특히 IoT 기기들은 Cross-service 공격에 대한 위협이 주요 요인으로 분석되었다. 이 공격은 IoT 기기에서의 다양한 통신 인터페이스 제공을 악용한 공격으로써, 해당 IoT 기기의 취약점을 이용하여 해당 서비스 영역을 넘어서(Cross) 다른 서비스를 이용하는 형태의 모든 공격을 말한다. 이러한 위협분석을 토대로 보안 요구기술을 도출하였다. IoT 기기의 보안 요구기술로는 Cross-Service 공격 탐지, 차단, 접속제어 기술, 원격 단말 제어기술, 악성코드 탐지/접근제어 기술로 나타났으며 이에 대하여 IoT 기기에 적용 가능 보안기술로는 신뢰 단말 모듈, 모바일 단말 보완용 칩셋 기술, 단말의 안전한 실행환경 기술, 가상화 보안기술 그리고 갱신 가능한 보안기술로 분석되고 도출되었다.

무선 AP에서는 안전한 와이파이 기술이 보안 요구기술로 도출되었고 네트워크에서는 SDN(Software Defined Network) 기반의 네트워크 보안기술을 융합한 고신뢰 게이트웨이 기술, 클라우드 서버에서는 가상 머신의 연쇄 위협에도 안전한 클라우드 관리기술, 전역적 제어관리시스템에서는 고신뢰 네트워크 운영을 위한 보안 정책과 제어를 위한 보안 정책의 관리기술이 도출되었다.

고신뢰 네트워크는 IoT 기기의 단말 보안, SDN기반의 고신뢰 게이트웨이, 안전한 클라우드 관리 서버 그리고 고신뢰 네트워크운영을 위한 보안 정책이 적용된 환경이다. 이러한 고신뢰 네트워크 기술은 수집 및 이용 그리고 저장되는 개인정보에 대한 보호를 제공할 수 있는 하나의 방안이 될 것으로 사료 된다.

향후 연구로는 고신뢰 네트워크를 적용한 사물인터넷의 컴포넌트별 세부 보안기술 연구를 수행하고자 한다.

참고문헌

- GJ. T. Song, S. K. Noh, H. S. Park, J. D. Park, and S. G. Kim, "Safe Network Technologies", ETRI Electronics and Telecommunications Trends, Vol. 28, No. 6, pp. 28-36, Dec. 2013.

- https://ko.wikipedia.org/

- Privacy factor analysis and case studies of Internet of Things era. Industry-Academic Cooperation Foundation, Namseoul Univ. Dec. 2015.

- http://www.law.go.kr/, Personal Information Protection Act.

- Major issues of ICT in 2019, FKII, Premium Magazine for ICT Leaders, 2018.

-

Jung-Sook Jang, Yong-Hee Jeon, "A Study on the Virtualization and Security Technology for the Operation of Novel Reliable Networks", Journal of Digital Contents Society Vol. 16 No. 1, pp. 1-12, Feb. 2015.

[https://doi.org/10.9728/dcs.2015.16.1.1]

- Frank Swiderski and Window Snyder, "Threat Modeling(Microsoft Professional)", Microsoft, pp. 15, July 2004.

- Russ McRee, "Microsoft Threat Modeling Tool 2014: Identify & Mitigate", ISSA Journal, pp. 39-42, May 2014.

-

Jung-Sook Jang, Eun-Joo Kim, and Yong-Hee Jeon, "Information Security Modeling for the Operation of Highly Trusted Networks", Journal of KIIT. Vol. 12, No. 10, pp. 73-840, Oct. 31, 2014.

[https://doi.org/10.14801/kitr.2014.12.10.85]

- Security Requirements for All-in-one Mobile Device against Cross-service attack, TTAS. KO-12.0062, Dec. 2007.

저자소개

1991년 : 경일대학교 컴퓨터공학과

1995년 : 대구가톨릭대학교 교육대학원(전자계산 교육학석사)

2004년 : 대구가톨릭대학교 대학원(이학박사-네트워크보안)

2004년~2009년: 대구가톨릭대학교 IT공학부 강의전담교수

2009년~2010년: 대구경북과학기술원 선임연구원

2013년~현 재: 대구가톨릭대학교 컴퓨터소프트웨어학부 강의전담교수

※관심분야:(개인)정보보호, 네트워크보안, IoT보안, 산업보안, 방산보안 등