와이어샤크를 이용한 네트워크 프린터의 통신상 보안 취약점 진단

Copyright ⓒ 2020 The Digital Contents Society

This is an Open Access article distributed under the terms of the Creative Commons Attribution Non-CommercialLicense(http://creativecommons.org/licenses/by-nc/3.0/) which permits unrestricted non-commercial use, distribution, and reproduction in any medium, provided the original work is properly cited.

초록

일반적인 출력환경은 컴퓨터와 프린터를 1:1로 연결해서 사용한다. 그러나 이런 로컬연결 환경은 공간적, 시간적, 금전적 물리적 한계로인해 사용자가 많은 공간에서는 n:1의 네트워크 기반 인쇄환경으로 발전되었다. 네트워크 프린터는 문서를 출력하기 위해 패킷으로 데이터를 수신하게 되는데 보안 프로토콜을 지원하지 않는 것이 일반적이다. 따라서 네트워크 프린터를 이용 시 인쇄물에 대한 중간자 공격이나 스푸핑 등 네트워크 공격에 노출되어 인쇄 중인 문서의 내용이 탈취 될 가능성이 높은데 이를 인지하지 못하고 있다. 따라서 본 논문에서는 보안 프로토콜이 지원되지 않는 네트워크 프린터 환경에서 와이어샤크를 이용해 패킷을 캡쳐하고 인쇄물에 대한 중간자 공격을 이용해 탈취한 패킷을 이용해 원문을 복원하고 문서내용 변경을 통해 무결성을 회손하는 실험을 실시하여 보안의 필요성과 보안 요구사항을 도출하였다.

Abstract

We are usually using the output environment for output through a 1: 1 local connection between the computer and the printer. However, this local connection environment has evolved into a network-based printing environment to address this problem due to spatial, temporal, and financial physical limitations. A network printer receives data in a packet to output a document, and generally does not support a security protocol. Therefore, when a network printer is used, there is a possibility that the content of a document being printed is seized by being exposed to a network attack such as a meson attack or spoofing of a print. Therefore, in this paper, we derive and define the requirements for countering man-in-the-middle attacks on printed matter by capturing and analyzing packets using wireshark in the network printer environment where security protocol is not supported.

Keywords:

Network Printer, RAW socket, man in the middle attack, ARP Spoofing키워드:

네트워크 프린터, RAW socket, 중간자 공격, ARP SpoofingⅠ. 서 론

과거 프린터는 LPT 포트, COM 포트, USB 포트 등을 이용하여 컴퓨터와 프린터를 물리적인 연결을 통하여 통신을 해왔다. 이러한 통신 방식은 프린터와 PC의 일 대 일로 연결되기 때문에 문서 작업이 많은 기업이나, 관공서, 학교와 같은 기관에서 공간적, 시간적, 금전적 낭비가 존재했다. 이러한 부분을 보완한 네트워크 프린터는 NFC, Bluetooth, 무선 LAN, 유선 LAN과 같은 네트워크 통신 기능을 접목하여 한 대의 프린터에 PC 뿐만 아니라 스마트 폰과 같은 디바이스를 네트워크 통신을 이용하여 일대 다로 인쇄 작업을 할 수 있게 발전하였다.

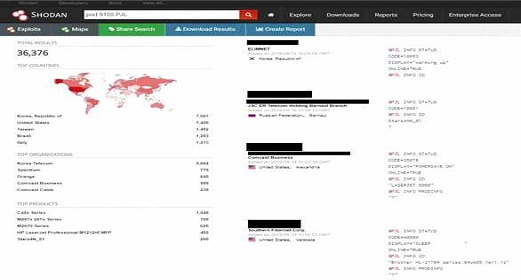

네트워크 프린터는 통신을 위해 TCP/IP 프로토콜을 사용해 인쇄를 요청하는 장치에서 인쇄 대상 파일에 관한 정보를 프린터가 해석할 수 있는 언어인 PCL, PJL로 기록한 후 스풀링을 거쳐 SPL(print SPooLer) 파일을 생성해 네트워크를 통해 프린터에게 패킷 단위로 전송한다. 일반적으로 패킷 전송을 위한 통신 프로토콜 종류는 IPP 프로토콜, RAW 프로토콜, LPD 프로토콜 등이 존재한다. 2018년 12월 4일 한 해커가 유튜버 홍보를 위하여 약 5만대의 프린터를 해킹하여 홍보한 사건이 있다. 이때 해킹을 당한 프린터는 9100번 포트를 사용하는 RAW 통신을 사용한 네트워크 프린터이다. 또한, 통신 상 보안이 존재하지 않고 패킷이 그대로 노출되는 특징이 있기 때문에 중간자 공격[1,2]에 의해 네트워크 패킷이 스니핑과 같은 도청을 당할 위험이 있어서 인쇄되는 모든 정보의 노출의 위협이 있다. 개인의 경우 관공서를 거치지 않아도 인터넷을 통해 출력이 가능한 각종 공문서, 교육기관의 시험 출제 문제, 기업의 기밀 내용을 담은 파일 등 다양한 민감한 정보들이 유출 될 가능성도 존재한다. 사물인터넷 검색 엔진 Shodan[3]에서 2019년 4월 1일 9100번 포트와 PJL을 사용하는 네트워크 프린터는 약 3만 6천여 개가 검색되었다. 해커들은 이러한 검색 엔진을 통해 손쉽게 불특정 다수의 공격 대상을 확보 할 수 있다. 여러 국가에서 피해사례가 속출하고 있는 만큼 네트워크 프린터를 사용하는 개인 및 각종 집단과 기관에서는 네트워크 프린터의 보안 설정에 대한 경각심이 요구된다.

그림 1은 Shodan에서 검색되는 개방되어 있는 9100port를 사용하는 프린터이다. 검색되는 모든 프린터는 공격의 위협에 노출되어 있는 프린터를 나타낸 것이다. 본 논문에서는 9100port를 이용하는 네트워크 프린터가 왜 보안이 취약한지 진단하고 보안 요구사항을 도출한다.

논문의 구성은 2장에서 네트워크 프린터에 대한 배경지식을 기술하고 3장에서는 네트워크 프린터의 통신상 보안 취약점을 진단한다. 4장에서는 네트워크 프린터의 취약점을 실험하고 마지막으로 5장에서는 결론으로 구성한다.

Ⅱ. 네트워크 프린터의 통신상 보안 취약점 진단

2-1 네트워크 프린터 통신

네트워크 프린터는 컴퓨터와 표준 TCP/IP 통신을 한다. PC는 인쇄 문서를 스풀링한 후에 송신을 하는데 송신에 사용되는 통신 방식은 일반적으로 LPR/LPD(Line Print Daemon)와 RAW 통신이다. LPR/LPD 서비스는 TCP/IP 인쇄 서버 서비스로 515 port를 사용하여 인쇄 작업을 하는 인쇄 서비스다. RFC 1179에 규정되어 있으며 TCP/IP가 일반적으로 사용하는 프로토콜이다. RAW 방식은 문서가 네트워크로 연결된 프린터로 전송되기 전에 번역되는 방식 중 하나로 텍스트나 복잡한 문서를 인쇄하고자 할 때 사용된다. Windows OS 및 표준 TCP/IP를 사용하지 않는 시스템의 기본 프로토콜로 9100번 포트를 사용하게 된다. IPP(Internet Printing Protocol) 프로토콜[4]은 잘 알려진 포트(we1l-known prot) 631번을 사용해 TCP/IP를 사용하는 인터넷 및 인트라넷상의 인쇄 작업의 전송, 감시 그리고 관리를 위한 표준이다. 통신을 위해서는 HTTP 서버 JavaTM, SSL이 필요하고 보안을 위해 IPPS를 지원하는데, TLS 암호화 통신 기능이 있고 사용자 인증 기능이 있어, 패킷 스니핑의 위험과 외부 공격으로부터 차단을 할 수 있다는 특징이 있다. 그러나 모든 프린터가 IPP를 지원하지 않는다는 단점을 가지고 있다.

2-2 IEEE P2600

IEEE P2600은 IEEE 조직에서 복합기를 대상으로 사용자 데이터, 시스템 관리 데이터, 물리적 자원, 복합기에 적용된 펌웨어 등 복합기 자산을 정의하고 중요도에 따라서 4가지의 운영 환경을 제시하였다[7,8]. 표 1은 IEEE P2600 목록을 설명한 것이다.

IEEE P2600에서는 환경별 자산, 위협, 보안 요구사항의 수준 등의 특성을 반영하여 전체 표준 지침 문서 1종, 4가지의 운영 환경별 위협과 위협을 해결하기 위한 대책을 명시한 문서 4종을 개발하고 추가로 안내서 1종을 2011년에 개발 및 배포하였다.

Ⅲ. 네트워크 프린터의 통신상 보안 취약점 분석

프린터는 인쇄 데이터[5]를 표현하기 위한 여러 개의 포맷이 존재한다. PJL(Printer Job Language), PCL(Printer Command Language), PS(Post Script)등이 있지만 하나로 통일된 표준이 존재하지 않고, 각 프린터 제조사마다 보유하고 있는 독자적인 언어들이 존재하기도 한다. 그러나 본 논문에서는 가장 널리 사용되고 있는 HP사의 PJL, PCL을 대상으로 실험한다. PJL은 프린터 언어 전환, 작업 분리, 환경 명령, 상태 되읽기, 장치 관리 및 파일 체계 명령과 같은 작업 수준 제어를 한다. PCL은 출력 할 문서의 폰트, 그래픽, 색상, 등 정보를 통해 이미징 작업을 수행한다. 일반적으로 네트워크 프린터에 대한 공격은 출력을 위한 파일이 복사되는 경우와 제3자가 출력에 의한 공격이 있다.

본 논문에서는 네트워크 프린터의 통신상 취약점을 실험을 통해 증명하고 보안 요구사항 및 필요성을 제시한다. 인쇄하고자 하는 파일 자체가 공격자에게 유출되는 경우는 파일유출 시기와 어떤 네트워크 프린터에서 어디로 유출되었는지 유출경로, 그리고 마지막으로 유출된 파일로 유출대상을 들 수 있다. 따라서 본 논문에서는 네트워크 프린터에서 유출된 파일, 즉 유출 대상을 와이어샤크를 이용해 패킷을 캡쳐하고 소스 파일을 공격자 임의로 변경하여 출력물의 무결성이 훼손 될 수 있음을 실험을 통해 증명한 한다.

3-1 네트워크 프린터 환경

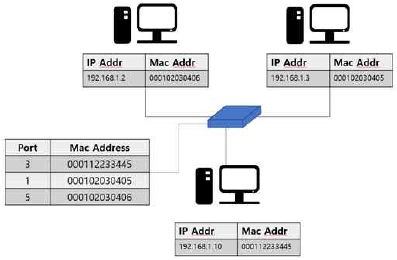

네트워크 프린터는 PC나 스마트 폰과 통신을 위해 TCP/IP를 사용하고 있다. 인쇄를 요청하는 장치에서 인쇄 문서에 관한 정보를 프린터가 해석 할 수 있는 언어(PCL, PJL, Post Script 등)로 기록한 뒤 운영체제에서 제공하는 스풀링을 거친 뒤에 SPL 파일을 생성하여 네트워크를 통해 프린터에 패킷 단위로 전송을 한다. 그림 5는 실제 ARP 스푸핑 공격의 진행을 위한 시스템 구성도이다. 통신하는 두 PC 사이에 중간자 공격으로 MAC Address를 속이는 공격으로 네트워크 프린터에서 생성된 ARP reply 프레임을 와이어샤크를 이용해 캡쳐한다.

네트워크 프린터에 외부 공격자가 인쇄 작업 패킷을 전송하여 강제로 출력 명령을 내려 프린터의 자원을 고갈 시키는 방법을 통해 프린터를 마비시킬 수도 있다. 또한 인쇄 작업 패킷에 악성코드를 삽입하여 프린터의 RIP(Raster Image Processor)에서 처리 할 수 없을 만큼 연산에 많은 시간이 요구되는 문서 출력명령을 내리거나 PostScript 명령어에 %! {} loop 명령을 추가하여 패킷을 전송해 프린터가 무한루프 상태에 빠지게 한다[6]. 이러한 서비스 거부 공격은 프린터의 악성코드에 대한 취약성도 있지만, 네트워크를 통해서 프린터에게 악성코드를 쉽게 전송 할 수 있으며, 메타데이터의 변경을 통해 그 대상을 쉽게 획득 할 수 있게 된다. 또한 네트워크 상에서 주소결정 프로토콜로 사용되는 ARP 프로토콜의 ARP Request와 ARP Reply 동작중 공격자는 ARP프로토콜을 사용하는 호스트 B의 MAC 주소를 얻기 위해 ARP Request 패킷을 Broadcast를 하면 호스트 B는 ARP Reply 패킷을 호스트 A에게 Unicast로 전달하게 되는데 Reply 패킷을 받은 호스트 A는 ARP 캐쉬 테이블에 호스트 B의 MAC 주소를 저장하고, ARP 캐쉬 테이블은 가장 마지막에 전달된 ARP Reply패킷을 기준으로 갱신되어 ARP Protocol의 구조적인 특징이 ARP Spoofing공격[8]에 이용한다.

3-2 보안 위험성 실험

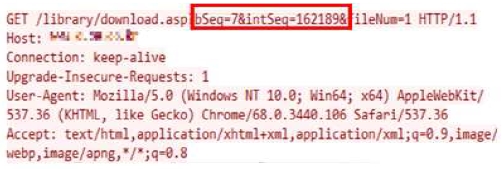

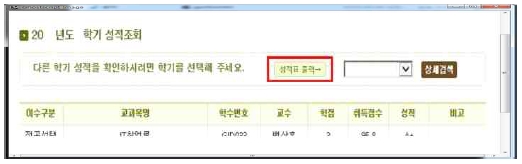

그림 2는 네트워크 프린터를 이용시 제공되는 문서함을 캡쳐하고 문서함에서 파일을 전송 시 발생되는 패킷을 캡처한 것이다.

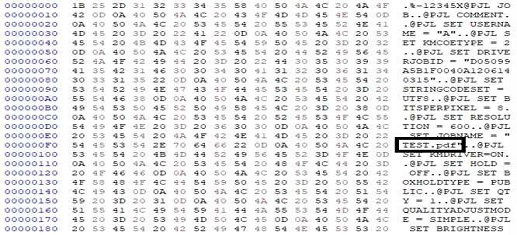

다음 그림 3은 Raw 통신을 사용하는 네트워크 프린터는 패킷이 원시 형태로 전송된다.

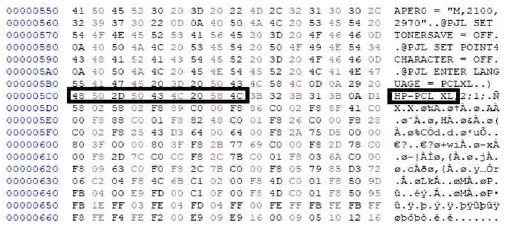

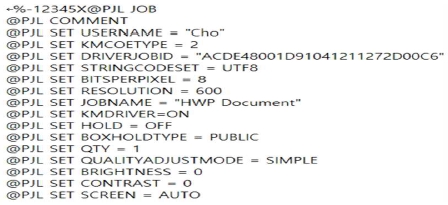

Raw 형태로 송신되는 패킷을 와이어샤크로 덤프한 뒤 문서편집기로 실행한 사진이다. 덤프 된 패킷에서 식별 가능한 내용은 사용자가 설정한 출력 옵션이다. 출력하는 문서 파일명과 출력 명령을 내린 사용자 ID등이 보임을 확인 할 수 있다. 또한 크롬에서 제공되는 editThisCookie를 이용해 추출된 덤프파일에서 다양한 사용자 정보를 확인할 수 있음을 보였다. 이와 같이 쿠키 정보를 이용해 공격자는 메타 정보 기반의 문서 권한의 불법적 획득이 가능하게 된다. 그림 4는 PCL이 시작하는 영역을 표시한 그림이다. 0x000005C0부터 파일의 끝까지 PCL로 문서의 페이지 정보, 문자, 글꼴, 이미지, 색상 등 출력에 사용되는 모든 정보들이 기록되어 있다. 사진에서 확인 할 수 있는 정보는 PCL로 기록되어 있는 바이너리 형태의 내용들이지만 PCL Converter 프로그램을 이용하면 바이너리로 존재하는 패킷을 원본 문서로 복원 할 수 있다.

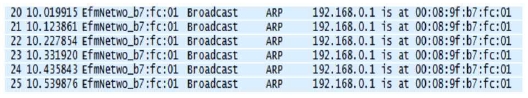

그림 6은 그림5와 같은 환경에서 ARP프로토콜의 ARP reply 프레임을 와이어샤크를 이용해 캡쳐한 것이다.

그림 6과 같이 ARP프로토콜을 사용하는 경우 네트워크 게이트는 지속적으로 reply 프레임을 전송하게 된다. 그러나 이와 같이 지속적으로 발생되는 reply 프레임은 ARP 스푸핑 공격 탐지를 어렵게 할 뿐 아니라 오버헤드를 발생하는 문제점을 갖게 된다. 그림 5는 덤프된 인쇄 데이터를 이미지로 복원시킨 그림이다. 만약 중간자 공격과 같은 네트워크 공격에 의해 패킷 스니핑을 통해 피해자의 네트워크 프린터 전송 패킷을 확보하면 공격자는 원본 형태의 문서로 변환시킬 수도 있으며, 패킷을 덤프 후 동일한 모델의 프린터에 전송시켜 피해자의 출력 문서를 공격자가 출력 할 수도 있다는 위협이 발생하다.

네트워크 프린터에서 사용되는 문서의 쿠키 정보 일부만 수정하여도 공격자에게 문서 접근권한이 넘어가게 되어 임의의 문서 수정이 가능하게 된다.

Ⅳ. 실험 결과

본 논문에서는 네트워크 프린터의 통신상 취약점을 실험하기 위해 메타데이터 탈취 및 ARP스푸핑 공격을 진행하였다. 네트워크 구성과 공격자와 피해자의 컴퓨터 성능은 표 2와 같다.

표 2의 실험에 적용된 장비들의 사양으로 공격자 PC에 Kali linux 운영체제를 설치하여 공격을 진행하였다. 그 결과 피해자의 PC는 실제로 가장 많이 사용되는 운영체제인 Windows10을 설치하여 실험을 진행하였다. 표 3은 실험에 사용된 기기들의 IP 주소와 MAC 주소를 기술한 것으로 공격자와 피해자, 프린터의 IP주소와 MAC 주소를 확인할 수 있다.

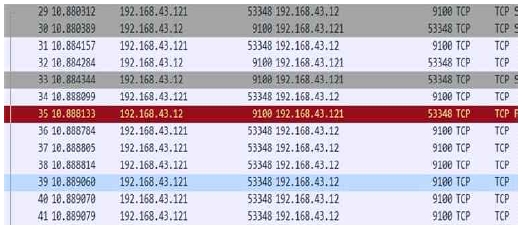

스푸핑을 진행하였을 때 IP주소와 매칭된 MAC 주소의 변경을 확인할 수 있다. 또한 ARP Spoofing을 공격을 받은 피해자의 ARP Cache Table을 나타낸다. ARP 테이블에서 게이트웨이와 프린터의 MAC address가 공격자의 MAC address로 변조되어 있는 것을 확인할 수 있다. 이런 경우 프린터로 전송되어야 할 패킷이 공격자에게 전송된다. 따라서 공격자는 자신에게 전달된 패킷을 프린터를 이용해 출력이 가능하게 되는 것이다. 그림 7은 공격자에게 전달되고 있는 피해자가 프린터에게 전송중인 패킷 스트림으로 이 패킷 스트림을 통해 공격자가 획득 가능한 정보는 보여주고 있다.

그림 8은 공격자가 획득한 패킷을 캡쳐한 내용으로 공격자는 탈취한 패킷을 다시 프린터에 전송하여 출력이 가능하다.

패킷을 이용해 원본 문서를 이미지로 복원하여 문서 내용을 탈취할 수 있게 된다. 공격자는 패킷스니핑으로 획득한 패킷을 이용해 인쇄데이터의 원본 문서로 복원이 가능함을 실험을 통해 보였다. 그림 9는 획득한 패킷을 이용해 원본문서로 복원됨을 실험을 통해 나타낸 것이다. 이렇게 복원된 문서는 공격자로 하여금 종이에 출력하거나 내용을 임의로 변경할 수 있게 되는 문서의 무결성을 파괴하는 문제점을 갖는다. 따라서 네트워크 프린터의 통신상 보안 취약점을 고려할 때, 기업, 학교, 관공서 등 다양한 기관에서 네트워크 프린터를 사용하는 경우 간단한 패킷 스니핑, 쿠키 정보, 메타데이터 유출만으로도 문서의 내용이 유출 당할 수 있음을 실험을 통해 확인하였다.

서버에서 한번 사용한 쿠키 정보의 재사용이 출력하고자 하는 문서의 취약점을 가중시키고 있음을 실험을 통해 증명하였다. 따라서 각 기관에서 네트워크 프린터를 이용하는 경우 위와 같은 공격을 방지하기 위해서는 반드시 내부 망에서 발생되는 중간자 공격에 대한 보안 방지책이 요구된다.

Ⅴ. 결 론

현재 다양한 분야에서 키오스크의 이용이 급증하면서 무인기반의 서비스처리가 활발하게 이루어 지고 있다. 일반적으로 프린터는 과거 물리적인 연결을 통한 1:1 통신을 기본으로 수행되었다. 그러나 PC와 프린터가 1:1 로 연결되는 경우 문서 작업량이 많은 환경에서는 효율성이 떨어지는 문제점을 가지기 때문에 효율적으로 프린터를 사용하기 위해 TCP/IP 통신을 기반으로한 네트워크 프린터가 발전하게 되었다. 네트워크 프린터는 일 대 다(1:N)로 인쇄 작업을 변화시켰고 인쇄환경을 위한 부대 장비 비용을 감축하게 되었다.

본 논문에서는 현재 많은 곳에서 사용되고 있는 네트워크 프린터의 취약점을 분석하기 위해 환경을 구축하고 실험을 통해 네트워크 프린터에의 공격에 대해 증명하였다. 실험결과 네트워크환경에 출력을 위한 문서전달시 ARP 프로토콜의 취약점으로 문서공격을 탐지하지 못하거나 메타정보를 이용한 문서 획득 및 공격자가 획득한 패킷을 이용해 원본문서의 복원이 가능함을 실험을 통해 확인하였다. 네트워크 프린터는 현재 대학, 공공 시설등에서 다양하게 활용되고 있기 때문에 향후 네트워크 프린터를 사용하는 경우 취약점을 인지하고 이를 위한 방지책이 함께 설비되어야 할 것이다. 네트워크 프린터는 다수의 사용자가 사용하기 편리하지만, 네트워크와 프린터가 표준 TCP/IP Raw 통신을 수행하게된다. 그러나 이 과정에서 데이터 암호화가 이루어 지지 않아 보안에 취약하다는 문제점을 가지고 있다. 따라서 본 논문에서는 이런 문제를 ARP Spoofing, 메타정보를 이용한 쿠키정보 변경등을 이용해 보안 필요성을 도출하였다. 또한 이러 문제점은 인쇄 데이터의 원본 문서를 확인할 수 있다는 보안상 문제를 가지고 있으며 문서의 내용 또한 변경이 가능함으로 무결성을 침해할 수 있다는 것을 실험을 통해 증명하였다. 따라서 Raw 통신을 안전하게 사용하기 위해선 IP주소와 MAC 주소의 정적 관리가 요구된다. 또한 IEEE P2600 표준에 의해 복합기에 대한 환경별 요구사항이 정리되어 있다. 따라서 네트워크 프린터의 환경별 요구사항을 정리하고 문제점을 제시하며 이에 따른 대응방안에 대한 연구가 지속되어야 할 것이다. 또한 네트워크 프린터에서 지속적으로 ARP 스푸핑 공격을 탐지할 수 있는 보안프로그램 개발이나 네트워크 및 공격자의 식별정보를 위한 로그정보 저장이나 메타데이터 보안 등 다양한 연구가 지속되어야 할 것이다.

참고문헌

-

M. Conti, N. Dragoni, and V. Lesyk. "A survey of man in the middle attacks." The International Journal of IEEE Communications Surveys & Tutorials, Vol. 18, No. 3, pp.2027-2051. Mar. 2016.

[https://doi.org/10.1109/COMST.2016.2548426]

-

F. Callegati, W. Cerroni, and M. Ramilli,“ Man-in-the-Middle Attack to the HTTPS Protocol.”, The International Journal of IEEE Security & Privacy, Vol. 7, No. 1, pp. 78-81, Feb. 2009.

[https://doi.org/10.1109/MSP.2009.12]

-

D. Z. Sun, Y. Mu, and W. Susilo, “Man-in-the-middle attacks on Secure Simple Pairing in Bluetooth standard V5.0 and its countermeasure.”, The International Journal of Personal and Ubiquitous Computing, Vol. 22, No.1, pp.55-67, Feb. 2018.

[https://doi.org/10.1007/s00779-017-1081-6]

- J. Kim , G. Choi , and E. Lee , “Semantic Similarity-Based Contributable Task Identification for New Participating Developers”, The Journal of information and communication convergence engineering, Vol. 16, No. 4, pp. 228-234, Dec 2018.

- B. N. Lee, E. Pei and J, Um, “An overview of information technology standardization activities related to additive manufacturing”, The International Journal of Progress in Additive Manufacturing, pp. 1–10, Jun, 2019.

- Hewlett-Packard Company Confidential, PCL XL Feature Reference Protocol Class 3.0 Supplement [Internet]. Available : https://manualzz.com/doc/13152331/formats-page_description_languages-xl_refsup30r089, .

- Exploiting Network Printers : A Survey of Security Flaws in Laser Printers and Muliti-Function Devices [Internet]. Available: https://www.nds.ruhr-uni-bochum.de/media/ei/arbeiten/2017/01/30/exploiting-printers.pdf, .

- F. M. A. Rahman and P. Kamal, “A Holistic Approach to ARP Poisoning and Countermeasures by Using Practical Examples and Paradigm,” The International Journal of Advancements in Technology, Vol. 5, No. 2, pp. 82-95, Mar, 2014.

- S.S. Byun , “Measurement Allocation by Shapley Value in Wireless Sensor Networks”, Journal of Information and Communication Convergence Engineering, vol. 16, no. 1, pp. 38-42, Mar 2018.

-

A. Abdou, P. C. Van Oorschot, and T. Wan, “ Comparative analysis of control plane security of SDN and conventional networks.” IEEE Communications Surveys & Tutorials, Vol. 20, No. 4, pp. 3542-3559, May. 2018.

[https://doi.org/10.1109/COMST.2018.2839348]

- J. Won and H.-K. Park, “An Adaptive Power-Controlled Routing Protocol for Energy-limited Wireless Sensor Networks,” Journal of information and communication convergence engineering, Vol. 16, No. 3, pp. 135–141, Sep. 2018.

- IEEE Standards association. IEEE 2600-2008 - IEEE Standard for Information Technology: Hardcopy Device and System Security [Internet]. Available : https://standards.ieee.org/standard/2600-2008.html

- Quocirca. A global market perspective on print security, 2019 [Internet]. Available: https://quocirca.com/wp-content/uploads/2019/02/Quocirca-Print-Security-Feb-2019-Final-Web.pdf, .

저자소개

2005: 충북대학교 전자계산학과 공학석사

2012: 충북대학교 전자계산학과 공학박사

2019: 충북대학교 의학과 의학박사

2012-2018: 충북대학교 소프트웨어학과 초빙교수

현 재 : 대전대학교 정보보안학과 조교수

※관심분야: 의료영상처리, 정보보안, 의료정보보호, 모바일보안